¡Hola a todos! Hoy os traemos un nuevo artículo de nuestra compañera Raquel Puebla González, ¡esperemos que os guste!

Estimados lectores, hoy se va a discutir otra ciberamenaza en auge sobre la que conviene permanecer alerta y, en cualquier caso, no olvidar. En este artículo se hace referencia, ni más ni menos, que al malware Emotet.

Los orígenes de Emotet, también conocido como Geodo, se remontan al año 2014, lapso durante el cual varios investigadores de seguridad advirtieron la existencia de esta ciberamenaza. Desde ese momento y hasta el presente, este malware que, sin duda, evoca épocas, lugares y personajes lejanos como el Antiguo Egipto, así como sus deidades y soberanos, se ha constituido como una amenaza casi atemporal y que hace gala de una capacidad polimórfica elevada.

En adición a lo anterior, cabe señalar que este malware ha sido atribuido por distintos investigadores de seguridad al actor de amenazas TA542, también conocido como Mummy Spider, ATK 104, Mealybug y Gold Crestwood, entre otros alias. En relación con este grupo cibercriminal, es importante destacar que su patrón de actividad suele estar caracterizado por campañas específicas que se realizan en algunos momentos del año y cuya duración no suele superar los pocos meses de actividad, para, posteriormente, limitar sus acciones o incluso dejar de operar durante un periodo de tiempo elevado, que oscila entre los tres y los doce meses de duración. El periodo de inactividad suele ser empleado por los desarrolladores de este malware para modificar la amenaza y promover el desarrollo de alguna variante que incremente o mejore sus funcionalidades. Además, se ha comprobado que TA542 distribuía Emotet en foros clandestinos durante el primer año en el que estuvo en movimiento. Posteriormente al año 2015 se convirtió en un recurso privado al servicio de sus desarrolladores, por lo que se considera que en la actualidad este malware solamente es operado por el actor TA542 o, como máximo, por él y un grupo de clientes de confianza que no reviste un gran tamaño.

Tal y como puede observarse en otras entradas de este blog, el malware ha evolucionado exponencialmente los últimos años, lo que ha permitido que los actores que los desarrollan hayan creado familias con muy distintas funcionalidades sobre las que apenas una década antes solo se podía divagar. No obstante, siendo tan común la creación de nuevas familias y tipologías de malware, resulta cuanto menos curioso considerar que Emotet haya resurgido en innumerables ocasiones ocho años más tarde de que se produjese su génesis. Esta circunstancia se debe a que Emotet constituye una amenaza multifacética, que comenzó siendo diseñada con una finalidad meramente económica y que ha terminado por instaurarse como una pasarela para la producción de ciberataques que revisten una gran complejidad y producen un enorme impacto.

Por tanto, Emotet es una herramienta de acceso remoto (RAT, por sus siglas en inglés -Remote Access Tool-) que en sus orígenes fue concebida como un malware bancario, es decir, un software malicioso destinado al robo de credenciales y datos bancarios de los clientes de entidades financieras, que además incorpora una capacidad de propagación similar a las de las familias de malware con funcionalidades de gusano. A lo largo del tiempo se ha ido actualizando, mejorando e incluso metamorfoseando la herramienta mediante el desarrollo de nuevas versiones que han ido implementando novedosas funcionalidades. De este modo, en sus primeras versiones este código interceptaba el tráfico de Internet con la finalidad de robar información bancaria que circulase por la red. Al contrario de lo que ocurría con otras familias de malware, Emotet registraba el tráfico saliente y rastreaba la red en lugar de desplegarse mediante campañas de phishing o mediante su adherencia a campos de formularios, con la finalidad de evadir la detección de las soluciones antimalware basadas en firmas.

Más adelante, este malware sería actualizado mediante la configuración de una estructura modular, de forma que en el empaquetado de la carga útil se incluían funcionalidades o módulos relacionados con el envío de correos electrónicos de spam que utilizaban como señuelo supuestas transferencias monetarias o facturas falsas; con el robo de direcciones de correo de MS Outlook o con la ejecución de ataques de denegación de servicio distribuidos, utilizando para ello botnets como la compuesta por la familia Nitol, además de contar con las funcionalidades que ya incorporaba en el pasado relacionadas con su propio módulo de instalación y la recopilación de información bancaria. En este caso la ciberamenaza estaba especialmente enfocada a clientes de entidades financieras en Alemania y Austria, siendo Alemania el país más afectado. Por lo general, estos mensajes incluían enlaces a páginas web externas que entregaban la carga útil a las víctimas potenciales del ataque. Además, los actores que desarrollaron esta amenaza incorporaron un sistema de transferencia automática (ATS) que permitía la extracción del capital de los usuarios automáticamente desde sus cuentas bancarias.

Alrededor de un año más tarde de su surgimiento, tras un periodo de completa inactividad después de que a finales del año anterior los servidores de comando y control (C&C) del malware cesasen de enviar órdenes a los dispositivos comprometidos, reapareció con nuevas modificaciones especialmente diseñadas para incrementar su capacidad de sigilo y evadir la detección, como la capacidad para identificar entornos de virtualización en los que la amenaza pudiese estar siendo analizada y falsear la información de los servidores de los atacantes o mediante la incorporación de una metodología de cifrado. Incrementando su peligrosidad, este malware también pasó a incorporar servicios y claves de registro de inicio automático con la finalidad de garantizar su persistencia en los sistemas comprometidos. También incorporaba nuevos objetivos, pues expandió su actividad a clientes de bancos ubicados en Suiza. No obstante, el método de propagación de esta ciberamenaza continuaba siendo el mismo que antaño, el envío de mensajes de correo electrónico de spam que suplantaban a entidades de confianza como Deutsche Telekom AG y DHL International GmbH y que contenían enlaces a sitios web maliciosos o archivos adjuntos especialmente diseñados, por lo general en formato .zip y con nombres de una extensión elevada, con la finalidad de que la extensión del ejecutable (.exe) no fuese visible para el usuario, lo que podría hacerle sospechar.

Si bien en el periodo comprendido entre los años 2015 a 2017 no se identificaron campañas de excesiva relevancia relacionadas con esta ciberamenaza, en el mes de abril del año 2017 se reactivó la propagación de esta familia de malware con una campaña masiva de envío de correos electrónicos no deseados dirigida a usuarios en Reino Unido y que llegaría a afectar a la sociedad estadounidense. En el primer caso, como ya resultaba tradicional con Emotet, el malware era desplegado mediante la ejecución de ficheros por lo general en formato .pdf adjuntos a los correos electrónicos de spam y que simulaban constituir supuestas facturas, así como mediante su inserción en enlaces externos a los que se hacía referencia en los documentos maliciosos. Por el contrario, durante su propagación en Estados Unidos incorporó una metodología de entrega novedosa mediante la cual el archivo .pdf malicioso contenía un enlace que ejecutaba código Javascript, actuando como vector de compromiso inicial mediante la descarga de la carga útil. Después del despliegue del malware se mostraba un mensaje de error al usuario cuyo equipo había sido comprometido para evitar posibles sospechas. Durante el periodo que aconteció después, las campañas de spam en las que se distribuía Emotet aumentarían su repertorio de señuelos, incorporando recibos de PayPal falsos, notificaciones de supuestos envíos o alertas sobre cuentas bancarias como reclamo. Además, los mensajes de correo electrónico enviados para propagar la ciberamenaza simulaban provenir de entidades legítimas y de confianza.

En el año 2018 se observaría por primera vez la capacidad polimórfica de Emotet, al reaparecer con remodelaciones de suma importancia. Es entonces cuando empezaría a mostrar su verdadera capacidad destructiva, al emplearse como downloader y/o dropper de otras familias de malware. Es decir, actúa como una carga útil de primera etapa en la cadena de compromiso de un ciberataque de este tipo, mientras que otra serie de familias son desplegadas en el marco de una segunda fase que provoca consecuencias más dañinas. Su éxito propició, así mismo, que las campañas que involucran a Emotet se expandiesen por otros lugares del mundo, tales como Turquía, Sudáfrica y la mayor parte de América. Adicionalmente, mientras continuaban utilizándose en el transcurso de estas campañas documentos con extensión .pdf que incorporaban enlaces a sitios web externos maliciosos o código Javascript, también comenzaron a diseñarse documentos de Word con macros maliciosas que conducen a la ejecución de scripts en segundo plano mediante el uso de comandos de PowerShell.

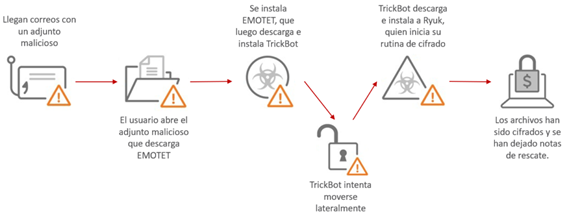

Sin embargo, no sería hasta el año 2019 cuando el malware Emotet pondría en jaque a la ciberseguridad a nivel global. Desde ese momento despegarían las campañas más perjudiciales que se le han atribuido hasta la fecha, en las que se aunarían las capacidades de Emotet, como malware de primera etapa que actúa a modo de downloader; Trickbot, como malware bancario de segunda etapa destinado a la recopilación de credenciales y datos bancarios y al robo de información de muy diversa índole; y el ransomware Ryuk, como carga útil final que cifraría toda la información almacenada en el dispositivo comprometido y posteriormente exigiría un rescate a cambio de la clave de descifrado. En este momento comenzarían a observarse también otra serie de técnicas destinadas a evadir la detección y fomentar la confianza de los usuarios en la legitimidad de la comunicación de correo electrónico por la que habitualmente se propaga Emotet, tales como, en lugar de abogar por las campañas de spam masivo, la recopilación de direcciones de las libretas de las víctimas y la utilización de cuentas de correo previamente comprometidas para enviar correos con adjuntos maliciosos a otros usuarios con los que el interlocutor real hubiese iniciado una conversación legítima anterior, todo ello con el objetivo de aumentar la capacidad de propagación de este malware.

Acerca de la relación entre Emotet, Trickbot y Ryuk, cabe señalar que, por lo general, Ryuk solamente es desplegado sobre la máquina comprometida cuando las otras dos familias ya hayan allanado por completo el camino, es decir, una vez se hayan recopilado todas las credenciales disponibles en el sistema y se haya obtenido acceso a los distintos recursos de red disponibles, de manera que el ransomware pueda propagarse por toda la red sin apenas esfuerzo. No obstante, de forma previa al despliegue del ransomware se efectúan ciertas comprobaciones adicionales sobre la organización comprometida, dado que Ryuk solamente se propaga por redes organizacionales que resultasen de interés para los atacantes, tales como instituciones y entidades gubernamentales y organizaciones privadas de gran tamaño. Es por esta razón por la que Emotet, inicialmente diseñado para atacar a clientes particulares de entidades bancarias, ha emigrado hacia objetivos característicos de otros sectores, tales como organizaciones y entidades gubernamentales de cualquier lugar del mundo, con especial énfasis en aquellas ubicadas en Estados Unidos y Europa.

Por otra parte, cabe mencionar que Emotet y Trickbot son operados por actores de amenazas diferentes, dado que el primero, como se detalló al inicio de este artículo, es desarrollado y mantenido por el actor TA542; mientras que el segundo es operado por el grupo cibercriminal conocido como Wizard Spider, también denominado Grim Spider, TEMP.MixMaster, Gold Blackburn y Gold Ulrick, entre otros alias. De este modo, cada actor mantiene la infraestructura de Emotet y Trickbot por separado, aliándose al momento de ejecutar una determinada campaña, circunstancia que les permite dedicar la mayor parte de sus recursos a incrementar la capacidad destructiva de las amenazas que desarrollan y a promover la incorporación de mecanismos que les permitan evadir la detección eficaz y eficientemente.

En España, algunos de los ciberataques que han involucrado la triple carga de Emotet, Trickbot y Ryuk afectaron al Ayuntamiento de Jerez, que paralizó los servicios virtuales del organismo y provocó que los trámites tuvieran que hacerse de manera presencial y en papel, a cuatro ayuntamientos en el País Vasco o incluso al Servicio Público de Empleo Estatal (SEPE), que dejó inactivo al organismo en todo el país. Presuntamente también fueron los responsables de los ciberataques a Prosegur y la Cadena Ser. Desde entonces, España se ha convertido en uno de los objetivos geográficos predilectos de los grupos que operan estas familias.

El impacto de los ciberataques producidos entre los años 2019 y 2020 por este trío inoportuno propició que Microsoft y varias firmas de seguridad como ESET, FS-ISAC, NTT, Symantec y Black Lotus Labs de Lumen aunasen esfuerzos para conseguir la desmantelación de la botnet de Trickbot, la cual se hizo efectiva durante el pasado mes de octubre de 2020. Desde entonces, ha existido una tregua relativa de las campañas que involucran a estas familias de malware. De hecho, el pasado 27 de enero de 2021 Europol afirmaba con orgullo que había conseguido desmantelar la infraestructura de Emotet, el que ha sido considerado como el malware más peligroso del mundo, gracias a la actividad coordinada y conjunta de autoridades policiales y judiciales de todo el mundo.

Sin embargo, según se ha podido observar los últimos días, el letargo de Emotet ha concluido, pues el pasado 15 de octubre se experimentó una reactivación de las campañas de distribución de este malware, tras un periodo de inactividad que ha alcanzado los diez meses de duración, desde que tuviese lugar aquella enfática operación.

Y es que, aunque la circunstancia que más llegase a los medios fuese la tríada compuesta por Emotet, Trickbot y Ryuk, la realidad es que una gran parte de los actores de ransomware actuales, como Conti, ProLock o DoppelPaymer, dependían en gran medida de la infraestructura de Emotet para garantizar el acceso inicial a los sistemas objetivo, lo que ha derivado en su inevitable regreso. De hecho, algunos investigadores consideran que Conti puede constituirse como el sucesor de Ryuk, dando lugar al inicio de una nueva escalada de ciberataques que tomen como base una triple operación efectuada por Emotet, Trickbot y Conti.

Según se ha podido observar hasta el momento, parece que los actores que desarrollan Emotet están empleando la infraestructura de Trickbot para volver a activar la ciberamenaza. Es más, se ha comprobado que las campañas que utilizan Emotet se están distribuyendo a partir de correos electrónicos que son enviados desde sistemas que fueron comprometidos en el pasado, sin que haya alcanzado, hasta el momento, la capacidad de propagación masiva con la que contaba gracias a los módulos de spam. Se trata de una reestructuración y remodelación al completo, en la que se están utilizando las técnicas de siempre, como la entrega de la carga útil mediante el buzón de correo, al que habitualmente se incorporan documentos maliciosos como adjunto, para levantar una botnet desde cero, con consecuencias que aún están por determinar.

El documento incluido en el mensaje de correo comúnmente está constituido por un fichero de Word, Excel o con extensión .zip que se encuentra protegido con contraseña, de modo que su apertura conlleva, al igual que ocurría en el pasado, la ejecución de o bien macros maliciosas o bien código JavaScript que despliegan la carga útil, primero mediante la descarga de un archivo .dll y en segundo lugar a través de su carga en memoria mediante el empleo de PowerShell. Además, Emotet continúa empleando técnicas que tratan de incrementar la capacidad de propagación, como los mensajes de correo enviados desde cuentas previamente comprometidas y que responden a hilos de mensajería anteriores que fueron enviados de manera legítima por el interlocutor real de la comunicación, el cual es suplantado en este caso por los actores que tratan de desplegar la carga útil. Mediante esta técnica se pretende comprometer nuevos equipos abusando de la confianza depositada por el receptor del mensaje en el emisor, del cual desconoce que ya se encuentra comprometido. Por el contrario, una de las técnicas novedosas que incorpora esta nueva versión de Emotet es el empleo de certificados de autoridad autofirmados que permiten la utilización del protocolo HTTPs, protegiendo el tráfico de la red, además de haber modificado las técnicas de cifrado y ofuscación del código.

En resumen, Emotet constituye una de las mayores ciberamenazas de malware existentes en la actualidad, acerca del cual tal vez todavía no se haya considerado todo su potencial. Tal y como se ha podido observar, Emotet viaja al pasado para recuperar técnicas, tácticas y procedimientos que propiciaron su éxito con anterioridad, no perdiendo de vista que lo hace para asegurarse un futuro mejor. Aun a pesar de la incorporación de ciertas técnicas novedosas que renuevan esta ciberamenaza, los actores que operan el malware Emotet continúan dirigiendo sus ciberataques al eslabón más débil en toda la cadena de seguridad, el usuario, utilizando para contribuir a tal fin tácticas y técnicas propias de la ingeniería social que abusan de su ingenuidad, desconocimiento y confianza. En este sentido, existen ciertas prácticas muy comunes en este tipo de atacantes y que denotan una falta de coherencia por la cual se podría llegar a averiguar que un determinado correo no ha sido enviado con una finalidad legítima, como la habilitación de macros innecesarias en documentos ofimáticos o la incorporación de ficheros adjuntos cifrados con contraseña cuando ésta va incorporada al mensaje en texto plano. Por todo ello, es de suma importancia la aplicación de medidas de prevención globales, tales como la asunción de políticas de seguridad que deshabiliten la ejecución de PowerShell en los dispositivos que no lo precisen, el bloqueo de la activación de macros y la configuración de mecanismos de detección y respuesta de amenazas de endpoints (EDR) que bloqueen la descarga y ejecución de ficheros adjuntos que no puedan ser inspeccionados por haber sido sometidos a un cifrado. Por último y no por ello menos importante, Emotet, como tantas otras ciberamenazas, denota la importancia de invertir en concienciación a empleados y usuarios, pues, aunque la ciberseguridad total es una utopía, el sistema más robusto que se puede lograr es aquel en el que los individuos conozcan los procedimientos necesarios para navegar de forma segura por el ciberespacio.

Mientras su infraestructura renace, se van observando ecos y retazos que evidencian que la ciberamenaza Emotet no ha sido erradicada, sino que, por el contrario, se encuentra en constante evolución, tratando de implementar una nueva era de crimeware a la que previsiblemente habrá que enfrentarse en el futuro.

¿Qué os ha parecido? Esperemos que haya sido tan interesante para vosotros, como lo ha sido para nosotros. Dejadnos un comentario y compartidlo en vuestras redes sociales :)

Analista de Ciberinteligencia

Entelgy Innotec Security

Bibliografía

https://elpais.com/politica/2019/10/04/actualidad/1570211574_890574.html

https://es.malwarebytes.com/emotet/

https://fidelissecurity.com/threatgeek/threat-intelligence/emotet-spreader/

https://hacking-etico.com/2019/10/08/nueva-campana-del-malware-emotet-en-espana/

https://securelist.com/the-banking-trojan-emotet-detailed-analysis/69560/

https://us-cert.cisa.gov/ncas/alerts/TA18-201A

https://www.businessinsider.es/emotet-malware-acecha-bandeja-correo-571725

https://www.cisecurity.org/blog/emotet-changes-ttp-and-arrives-in-united-states/

https://www.edsitrend.com/2019/10/08/campanas-emotet-trickbot-ryuk/

https://www.incibe-cert.es/blog/emotet-caracteristicas-y-funcionamiento

https://www.incibe.es/protege-tu-empresa/blog/prevencion-y-desinfeccion-del-malware-emotet

https://www.itdigitalsecurity.es/actualidad/2019/11/prosegur-la-ultima-victima-del-ransomware-ryuk

https://www.securityweek.com/emotet-banking-malware-steals-data-network-sniffing

https://www.welivesecurity.com/la-es/2018/11/12/troyano-emotet-lanza-nueva-masiva-campana-spam/

https://apt.thaicert.or.th/cgi-bin/showcard.cgi?g=Mummy%20Spider%2C%20TA542

https://cepymenews.es/ta542-regresa-emotet-principal-amenaza-volumen-mensajes

https://apt.thaicert.or.th/cgi-bin/showcard.cgi?g=Wizard%20Spider%2C%20Gold%20Blackburn