¡Hola lectores!

En el artículo de hoy os traemos un informe sobre los nuevos agentes de amenazas, los traffers. Y es que el panorama actual de ciberamenazas está repleto de actores que persiguen, en su amplia mayoría, un beneficio puramente económico derivado de sus ataques. Dentro de este ecosistema del cibercrimen, la figura de los traffers, conocidos en la comunidad clandestina como “trabajadores” o “generadores de tráfico”, está ganando desde hace meses especial relevancia. Estos cibercriminales están especializados en la redirección de la navegación de los usuarios hacia contenido malicioso y, junto con la figura de los administradores, se encargan de monetizar el tráfico de registros y logs de credenciales a través de la venta a terceros de la información comprometida mediante este procedimiento, en el que se emplean técnicas tradicionales como las campañas de phishing y malware.

La organización que presentan los grupos de traffers es de tipo piramidal, encabezada por la figura de los líderes o administradores, que son los encargados de realizar la inversión de capital inicial, captar nuevos trabajadores para el equipo, vender las credenciales obtenidas en cada acción y dar publicidad y promoción a su organización en foros clandestinos y canales de venta de credenciales, también conocidos como “nubes”. En el escalón inferior de la pirámide se encuentran los traffers o trabajadores, que de manera habitual se agrupan formando equipos encargados de generar un

Ilustración 1 Esquema piramidal de los equipos de traffers. Fuente: Outpost24

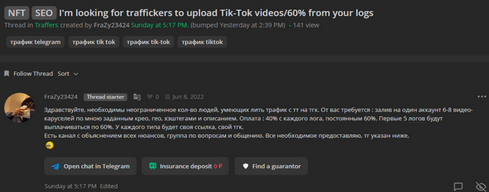

Respecto al papel desempeñado por los administradores, realizan la captación de nuevos traffers a través de la publicación de ofertas de trabajo en foros clandestinos o mediante la organización de concursos y retos destinados a que los potenciales trabajadores compitan entre sí y obtengan a cambio un beneficio económico, suponiendo al mismo tiempo un incentivo para traffers ya adscritos a su grupo y a individuos interesados en formar parte de él.

Ilustración 2 Ejemplo de reto publicado en el foro de habla rusa Zelenka

Por otro lado, para pasar a formar parte de un equipo de traffers, los usuarios tienen la opción de aplicar a alguna de estas ofertas de trabajo, probar sus habilidades en los concursos organizados por los administradores o contactar ellos mismos con los líderes a través de los foros clandestinos o los canales de Telegram habilitados para tal fin. Una vez realizado este primer contacto, los trabajadores suelen responder a un formulario de admisión para pasar a formar parte del grupo. El perfil de usuario interesado en desempeñar el papel de traffer suele ser el de un individuo joven con la necesidad de obtener beneficio económico de una manera rápida y sencilla. En su mayoría, no poseen conocimientos técnicos elevados, utilizan una actitud coloquial y se caracterizan por su falta de experiencia previa.

Una vez que han pasado a formar parte del equipo, los trabajadores se encargan de desarrollar el proceso de robo de credenciales, que consta de cuatro fases. La primera de ellas consiste en la recopilación de credenciales de las víctimas, abarcando desde el engaño inicial hasta la obtención de la información sensible. La segunda fase consiste en el filtrado, cribado y extracción de las credenciales obtenidas durante la recopilación inicial de datos. La tercera es la validación de los datos obtenidos durante el ataque. Y la cuarta y última fase es aquella en la que los vendedores obtienen el beneficio económico generado a partir de la venta a terceros interesados de las credenciales robadas.

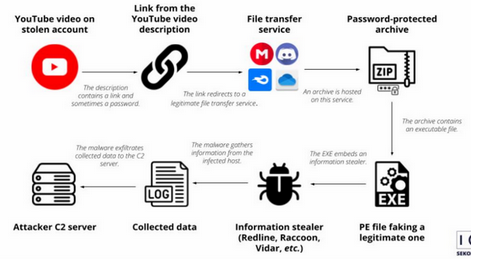

Por su parte, el auge experimentado por las redes sociales durante los últimos años ha propiciado que el número de potenciales víctimas de este tipo de incidentes se haya visto incrementado considerablemente, ya que estos grupos de ciberdelincuentes utilizan asiduamente estas plataformas para diseñar sus campañas. En la fase inicial del proceso de robo de credenciales, resulta común que los traffers utilicen la cadena de infección conocida como “911”, consistente en entregar la carga útil de malware a los usuarios haciendo uso de una cuenta de YouTube robada para distribuir el enlace que alberga el contenido malicioso.

Ilustración 3 Esquema de cadena de infección 911. Fuente: Sekoia

Así mismo, durante el año 2023 ha proliferado una cadena de infección similar a la 911, pero en la que los atacantes hacen uso de la plataforma TikTok para distribuir el contenido fraudulento. Concretamente, en esta red social los traffers suelen hacer uso de deepfakes para producir vídeos altamente creíbles con los que llegar a un mayor número de usuarios, empleando además hashtags y descripciones que fomentan su visualización. Los equipos de traffers especializados en esta plataforma, como rublevkaTeam, proporcionan manuales y procedimientos a sus miembros para que puedan generar un tráfico continuo de credenciales.

Ilustración 4 Publicación en el foro de habla rusa Zelenka en búsqueda de traffers en TikTok

Otros de los métodos de distribución de malware más utilizados son las páginas web que aparentan ser blogs legítimos o páginas de software que en realidad descargan archivos protegidos con contraseña que contienen la carga útil. Resulta bastante común entre los equipos de traffers el uso de servicios como Google Ads, Facebook Ads y otras plataformas publicitarias, así como técnicas de posicionamiento SEO, con el objetivo de captar el mayor número de víctimas posible. Así mismo, la utilización de correos electrónicos de phishing como vía de infección inicial continúa siendo uno de los métodos más utilizados al ser de uso gratuito y al conseguir llegar a un gran número de personas prácticamente de forma inmediata.

Por otro lado, durante la ejecución de campañas de robo de credenciales, los equipos de traffers utilizan diferentes tipos de malware para recopilar la información sensible de los usuarios. El uso de troyanos de acceso remoto (RAT) es uno de los más comunes, pudiendo distribuirlos a través de diferentes vías, siendo los correos electrónicos que contienen un documento PDF adjunto que alberga la carga útil una de las más frecuentes. Uno de los RAT más utilizados por los ciberdelincuentes durante los últimos años ha sido la familia DCRat, una puerta trasera que funcionaba como Malware as a Service (MaaS) y cuyo precio de venta era accesible para prácticamente cualquier interesado, ya que disponer de alrededor de 40$ permite una suscripción de por vida.

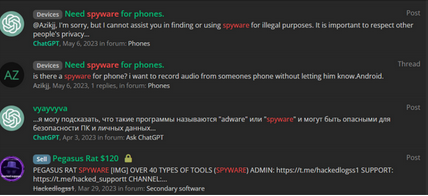

En cualquier caso, las familias de malware más utilizadas por los equipos de traffers pertenecen a la tipología de spywares o stealers, softwares maliciosos que infectan los dispositivos recopilando en segundo plano la información sensible de los usuarios. Son conocidos de forma genérica como ladrones de información y su vector de ataque inicial suelen ser los correos electrónicos de phishing, los sitios web fraudulentos que redirigen a los usuarios a descargas de contenido malicioso y los banners publicitarios, donde se producen descargas involuntarias de la carga útil.

Ilustración 5 Solicitudes de adquisición de spyware en el foro de habla rusa Zelenka

Una de las familias de spyware que más popularidad ha obtenido durante los últimos años es Predator, que aunque aún tiene capacidades desconocidas por los expertos derivadas de su continua actualización y mejora, puede acceder a los datos de geolocalización, grabar el micrófono y los auriculares, abrir la cámara del dispositivo y leer y ejecutar código desde ubicaciones específicas en el sistema de archivos. Adicionalmente, tres de los stealers más utilizados por los equipos de traffers han sido RedLine Stealer, Aurora Stealer y Raccoon Stealer. RedLine es uno de los ladrones de información más eficientes del mercado actual, cuyo principal vector de ataque suelen ser los correos electrónicos de phishing y los anuncios de Google Ads presentes en diferentes sitios web; además, su precio máximo por una suscripción de por vida ronda los 75$. Por su parte, Aurora Stealer posee capacidades de robo, descarga y acceso remoto, además suele ser utilizado junto con las familias RedLine y Raccoon; no obstante, su precio máximo por una suscripción de por vida ronda los 1000$, una cantidad considerablemente mayor que el anterior. Y, por último, cabe destacar la utilización de Raccoon Stealer, hoy en día conocido como RaccoonStealer V2 o RecordBreaker, un malware de tipo troyano que opera bajo el modelo de negocio de MaaS y que trata de obtener datos sensibles de los usuarios tales como información bancaria, contraseñas, cookies, historiales de navegación, información del sistema, capturas de pantalla y monederos de criptomonedas; así mismo, su precio máximo por una suscripción de por vida ronda los 275$.

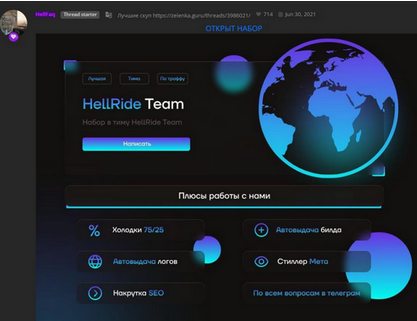

Por último, cabe destacar que los grupos de traffers se han visto multiplicados durante los últimos años como consecuencia del éxito derivado de las transacciones económicas de credenciales, llegando a alcanzar durante el año 2022 la cifra de 22 nuevos equipos en un solo mes. Algunos de los más relevantes en la actualidad son KZ Team Reborn, HellRide Team o Space Team, los cuales promocionan su actividad a través de foros clandestinos y canales de Telegram tanto públicos como privados con el objetivo de conseguir llegar a un mayor número de potenciales clientes. La tendencia en cualquier caso es ascendente en relación con el desarrollo de nuevos grupos de traffers, teniendo en cuenta que se ha constituido como una actividad altamente lucrativa de la que apenas existe información pública con la que prevenir a los usuarios.

Ilustración 6 Publicidad del grupo HellRide Team en el foro de habla rusa Zelenka

Por todo lo expuesto anteriormente, en lo sucesivo se pretende dar a conocer una serie de recomendaciones generales y específicas con el objetivo de evitar ser víctimas de este tipo de incidentes de ciberseguridad:

- Configurar las políticas de seguridad de los navegadores para todos los empleados de cada organización. Para ello se considera oportuno deshabilitar la opción de guardado automático de contraseñas del navegador y la función de autocompletar con las credenciales de acceso previamente almacenadas para los servicios utilizados comúnmente por los usuarios.

- Proteger las credenciales de los usuarios con soluciones de seguridad adicionales, como por ejemplo utilizando gestores de contraseñas corporativos y generadores de contraseñas para lograr que posean una mayor robustez. Así mismo, se recomienda implementar mecanismos de autenticación multifactor (MFA) siempre que sea posible y contraseñas de uso único, de modo que en caso de verse afectados por algún incidente de seguridad no puedan ser reutilizadas.

- Comprobar que al acceder a algún anuncio o a algún enlace, aunque tenga un origen presuntamente conocido, el usuario esté siendo redirigido al sitio web deseado. Para ello, se debe prestar especial atención al dominio de la página web o a cualquier otra señal de alerta sobre posibles irregularidades y abandonar el proceso en caso de haber detectado algún tipo de anomalía.

- Bloquear el tráfico saliente en puertos no estándar e indicadores de compromiso (IOC) relacionados con ladrones de información ya conocidos.

- Utilizar software de protección de endpoints para identificar de manera automática archivos ejecutables que alberguen contenido malicioso.

Y hasta aquí la entrada de hoy. Esperamos que os haya sido útil y que os haya gustado. ¡No dudéis en compartirlo para que llegue a más personas!

¡Hasta la próxima!

Raquel Puebla González e Itxaso Reboleiro Torca, analistas de ciberinteligencia en Innotec Security