¡Hola, lectores!

Teniendo en cuenta que el ransomware se constituye como una de las tipologías de ciberamenazas con mayor afectación en el presente a nivel global, desde Entelgy Innotec Security se ha estudiado cuáles son las familias que más incidencia han presentado durante el segundo semestre de 2022, los ámbitos geográficos y sectores empresariales a los que más se han dirigido y los acontecimientos de mayor relevancia en relación con las familias predominantes, así como también se ha examinado el impacto geopolítico y geoestratégico de esta clase de operaciones dentro de España, todo ello con la finalidad de conocer las tendencias actuales y, a su vez, discernir qué eventos o escenarios cuentan con mayor probabilidad de acaecer en el futuro.

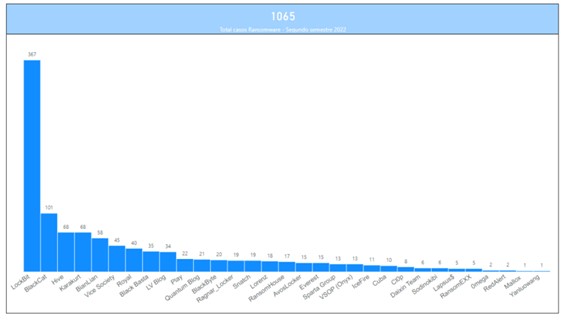

Respecto a la preeminencia del ransomware en el escenario global de ciberamenazas, es preciso indicar que se han identificado, sólo durante el segundo semestre de 2022, hasta 1065 ciberataques de ransomware exitosos asociados a 31 familias diferentes, con LockBit, BlackCat (también conocida como ALPHV) y Hive a la cabeza, que habrían concentrado entre las tres alrededor del 50% de los incidentes totales. Además de las familias anteriores, han sido también notables Royal y BianLian, que, con un periodo de actividad corto, pues fueron identificadas en enero y agosto de 2022 respectivamente, habrían sido completamente disruptivas al romper la barrera de acceso al TOP 10 de ciberamenazas de ransomware del segundo semestre de 2022 en tan solo unos pocos meses desde su surgimiento.

Ilustración 1 Afectación por familias de ransomware (segundo semestre 2022)

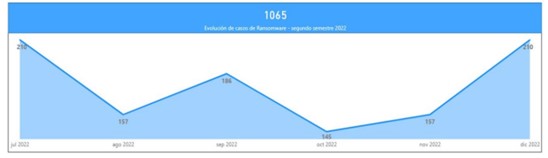

De forma global, se ha comprobado que los puntos álgidos de actividad de ransomware se produjeron en los meses de julio, al incrementarse el número total de actores de amenazas tras la disolución de Conti en el primer semestre, y diciembre, momento en el que un gran número de actores y grupos cibercriminales aprovechan la ausencia de parte del personal perteneciente a equipos de respuesta a incidentes como consecuencia del último periodo vacacional del año para perpetrar operaciones cibercriminales con mayor probabilidad de éxito. Del mismo modo, se aprecia menor nivel de actividad por parte de los actores de ransomware en agosto, lo que sugiere que esta clase de organizaciones posee un grado de profesionalización elevado y semejante o equiparable al intrínseco a entidades legítimas, con calendarios de actividad y niveles de trabajo semejantes.

Ilustración 2 Actividad de ransomware por meses (segundo semestre 2022)

Además, se ha constatado que la mayor parte de los ciberataques han tenido afectación sobre Estados Unidos, Europa, la península arábiga, América Central, Indonesia y Canadá, lo que permite considerar que los actores de ransomware, mayoritariamente alineados con los intereses del Kremlin, abogan por dirigir sus operaciones contra los adversarios prioritarios de Rusia, como Estados Unidos, cuyas hostilidades son manifiestas y considerables en la actualidad, lo cual ha derivado en que por sí solo reciba más del 40% de las operaciones de ransomware totales, y los países europeos que han apoyado abiertamente a Ucrania tras el inicio del conflicto bélico. Indistintamente, aunque en menor medida, también se ha observado predilección por objetivos en vías de digitalización, pues proporcionan a los actores de amenazas mayor probabilidad de éxito y, con ello, ciertas garantías de monetización.

Ilustración 3 Mapa de afectación global por incidentes de ransomware (segundo semestre 2022)

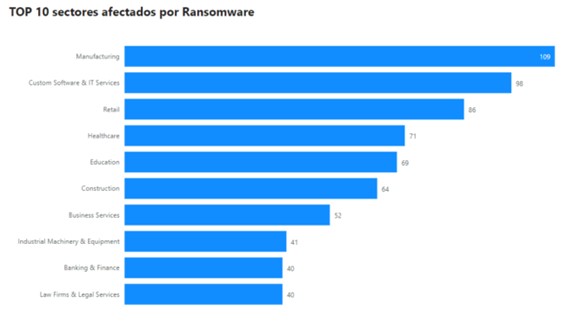

Otro aspecto destacable radica en la afectación por sectores que se ha experimentado en el segundo semestre de 2022 en relación con los incidentes de ransomware, que han logrado impactar hasta 50 sectores de trabajo distintos. Entre ellos, se ha observado especial incidencia sobre la industria manufacturera, el sector IT, el retail, las entidades de enseñanza, los servicios sanitarios, la construcción y el sector bancario. Por consiguiente, cobran relevancia aquellos servicios que influyen directamente sobre el bienestar social, cultural y económico, hecho que con una alta probabilidad se derivaría del recrudecimiento de las acciones del conflicto bélico europeo actual.

Ilustración 4 TOP 10 afectación por sectores (segundo semestre 2022)

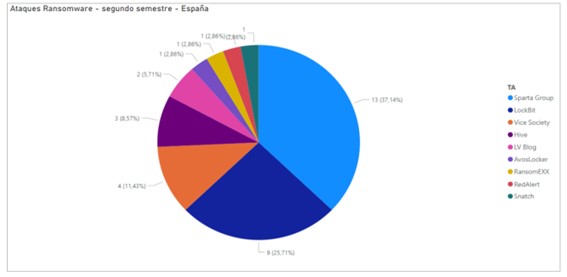

Dentro del ámbito nacional, se han producido 35 ciberataques de ransomware exitosos sobre organizaciones españolas, que en más de la mitad de los casos habrían sido ejecutados por el actor de amenazas Sparta Group, una subdivisión del grupo hacktivista prorruso Killnet que surgió en febrero de 2022 a raíz de la invasión rusa sobre Ucrania. En este caso, la pretensión de Sparta Group a la hora de actuar contra entidades españolas con una alta probabilidad habría respondido a motivaciones geopolíticas, pues el inicio de los ciberataques coincidió de manera temporal con la decisión de España de expulsar a todos los embajadores rusos de la nación y del posterior comunicado de KillNet en el que declararía la ciberguerra a Estados Unidos y varios países europeos, entre los que de hecho se encuentra España. No obstante, España no parecía constituir el objetivo predominante de los ciberdelincuentes, pues KillNet habría hecho público que las acciones contra el país serían consideradas como método de entrenamiento para sus miembros, cuya finalidad sería obtener experiencia práctica para dirigir sus operaciones contra objetivos de mayor interés para el colectivo en el futuro.

Otros actores de amenazas de ransomware que han dirigido parte de sus operaciones contra entidades españolas han sido LockBit, Vice Society, Hive, LV, AvosLocker, RansomEXX, RedAlert y Snatch, si bien en proporciones insignificantes si se compara este número con la cantidad de incidentes totales de cada uno de ellos.

Ilustración 5 Afectación por actores España (segundo semestre 2022)

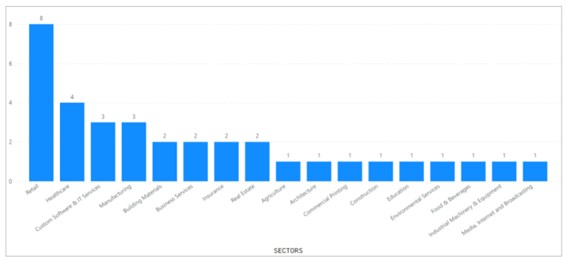

Además, dentro del ámbito nacional los actores de ransomware han logrado afectar a 17 sectores de trabajo diferentes, si bien éstos no difieren en gran medida con los sectores impactados a nivel global. En general, en este caso los ciberataques están dirigidos contra sectores de trabajo poco digitalizados y con escasa experiencia en la lucha contra las ciberamenazas, por lo que ceder ante la extorsión se vuelve en estos casos una opción probable. Por ende, su motivación principal durante el segundo semestre del año ha sido predominantemente económica y no geopolítica, ya que las operaciones no han tenido como objetivo organizaciones de alto impacto ni que pudiesen derivar en una desestabilización determinante en el panorama socioeconómico y cultural, lo cual mantiene la sintonía con la forma de actuar de LockBit y con los supuestos ensayos realizados por Sparta Group, si bien en este último caso la elección de España como país objetivo sí habría podido responder inicialmente a las decisiones que habría tomado el estado en relación con el conflicto bélico europeo actualmente vigente.

Ilustración 6 Afectación por sectores España (segundo semestre 2022)

De cualquier forma, todo parece indicar que aquellas familias de ransomware que más éxito están alcanzando son aquellas que abogan por técnicas avanzadas de monetización como el Ransomware as a Service (RaaS) y la doble y triple extorsión, lo cual no parece tendente a disminuir a corto plazo, sino más bien al contrario. En este sentido, resulta más probable considerar que los actores de ransomware mayoritarios aboguen por la incorporación de nuevas técnicas de monetización que puedan llegar a incrementar la eficacia de la extorsión que ejecutan y los minoritarios traten de adoptar los modelos ya conocidos. De hecho, actores como BlackCat han comenzado a utilizar técnicas de cuádruple extorsión, de modo que se habría añadido a las técnicas ya conocidas una fase de extorsión a clientes, empleados y socios comerciales durante la cual el actor de amenazas les haría conocedores de un incidente que les afecta, con la finalidad de que ellos mismos exijan a la corporación comprometida que acceda a abonar el rescate demandando por los ciberdelincuentes.

Además, mientras Hive parece haber sido desmantelado en el marco de una operación policial conjunta entre las autoridades de Estados Unidos y Alemania, LockBit expresa elevados niveles de resiliencia que le permiten continuar manteniendo una posición hegemónica en el escenario de ciberamenazas de ransomware, con niveles de actividad y éxito similares a los del primer semestre de 2022 aun a pesar de haber soportado en la segunda mitad del año filtraciones relevantes referentes al builder que utiliza su encryptor y la detención de presuntos miembros del grupo, como de hecho ocurrió con Mikhail Vasiliev durante el mes de noviembre en Canadá.

Siendo Hive la única de las tres familias mayoritarias de ransomware que habría manifestado predisposición por dirigir sus operaciones contra infraestructuras críticas de diferentes países (logística, transporte, alimentación, educación, salud, energía y gobierno) y teniendo en cuenta que las informaciones más recientes hacen referencia a que habría sido desmantelada, resulta harto probable que en los próximos seis meses la monetización continúe constituyendo la motivación principal que promueve la actividad de los actores de ransomware mayoritarios, si bien la elección de los objetivos continuaría estando alineada con los intereses del Kremlin, lo que supondría que los objetivos mayoritarios de estos actores continuarían procediendo del entorno estadounidense y europeo en el futuro.

¡Y hasta aquí las tendencias en ransomware durante el segundo semestre del año 2022! ¿Os esperabais tantas? ¿Os habéis sorprendido? Sea como fuere, si os ha gustado, ¡no dudéis en compartirlo en vuestras redes sociales o con vuestra gente de confianza! Seguro que para mucha gente es de utilidad ;)

Como siempre os decimos: ¡nos vemos en el próximo post!