¡Hola de nuevo, lectores!

En otras investigaciones publicadas en este blog se detallaban multitud de ciberamenazas que, con gran asiduidad, tratan de soslayar los principios y estándares de ciberseguridad que se emplean como método de protección frente a ellas: familias de malware que tratan de adentrarse en un sistema con las más variopintas finalidades, vulnerabilidades que tratan de ser explotadas por una multitud de ciberatacantes, actores de amenazas sofisticados que distribuyen amenazas persistentes avanzadas (APT) y toda clase de retos a la ciberseguridad global.

En esta nueva entrada, se hará referencia a un cambio de paradigma que se ha detectado en el cibercrimen a lo largo y ancho del año 2022: los modelos de ciberdelincuencia como servicio (del inglés as a Service). Este tema no es algo novedoso y exclusivo del año en curso, sino que, desde hace tiempo, constituyen una tendencia en auge que, desde el comienzo del año 2022, están cambiando los objetivos de la ciberdelincuencia y, por tanto, la forma de concebirla. Este escenario entraña nuevos riesgos en el ciberespacio y, en ciertos casos, sitúa a los ciberdelincuentes un paso por delante de los equipos de respuesta ante incidentes de ciberseguridad, al no existir suficiente conocimiento en la materia para hacer frente a esta técnica.

Existen trazas del cibercrimen como servicio, más conocido como Cybercrime as a Service (CaaS) desde al menos el año 2013, aunque se desconoce el momento preciso en el que comenzaron a incorporarse estas tácticas a los delitos que tienen lugar en el ciberespacio. El cibercrimen como servicio y sus variantes probablemente se hayan originado como consecuencia del éxito que han alcanzado con el paso del tiempo el Software como Servicio (SaaS) y la Infraestructura como Servicio (IaaS), dos modelos legítimos y legales de informática basados en la nube en los que un proveedor proporciona recursos necesarios a sus clientes para operar en el ciberespacio a cambio de un pago determinado previamente. En ambos casos el proveedor proporciona todo aquello que resulte necesario para que se ponga en marcha el servicio contratado y el cliente se encarga de utilizarlo. Constituye, por tanto, una forma de negocio en la cual participan como mínimo dos usuarios o entidades. Los servicios de correo electrónico podrían constituir un ejemplo lacónico de Software as a Service (SaaS), pues un proveedor desarrolla y mantiene la plataforma de correo y la alquila a terceros para que éstos puedan hacer uso de ella.

De acuerdo con lo expresado en el párrafo precedente, la ciberdelincuencia o el cibercrimen como servicio no es sino una adaptación del modelo empresarial anterior al ámbito de los ciberdelitos: un actor de amenazas con habilidades y conocimientos técnicos elevados desarrolla y mantiene una plataforma o solución que permite ejecutar campañas de ciberamenazas avanzadas y sofisticadas y posteriormente la alquila a terceros malintencionados que podrían utilizarla en su propio beneficio a cambio de un pago determinado que se abona al actor que la desarrolló.

Al incorporarse la técnica anterior al ámbito de la ciberdelincuencia, se rompe la barrera técnica que impide que cualquier persona pueda convertirse en un ciberdelincuente, ya que cualquier individuo con cierta capacidad económica (en ningún caso desorbitada) podría alquilar una ciberamenaza y emplearla en el marco de sus propias campañas de ciberataques. Ésta es una de las razones que explica que el ransomware se haya convertido en la mayor ciberamenaza a la que deben hacer frente medianas empresas en la actualidad, pues a partir del Cybercrime as a Service se han originado multitud de variantes que amplifican este modelo de negocio cibercriminal y entre las cuales el Ransomware as a Service (RaaS) ha alcanzado un espacio hegemónico desde hace algunos años.

El Ransomware as a Service (RaaS) podría considerarse una nueva fórmula de monetización derivada de la evolución y popularización del ransomware con la que los actores que lo desarrollan, en lugar de ser ellos mismos quienes tratan de desplegar la carga útil en un sistema o red objetivo, ofrecen un alquiler a terceros malintencionados por la utilización del código dañino concebido a cambio de un pago determinado y durante un periodo de tiempo previamente convenido. De este modo, los actores que desarrollan la ciberamenaza obtienen un beneficio económico mayor, ya que no destinan sus recursos a una sola campaña de ciberataques que podría concluir con éxito o no, sino que siempre van a obtener un beneficio por parte de aquellos ciberdelincuentes que contraten sus servicios y, además, una posible ganancia extra en caso de que cada ciberataque concluya con éxito, dado que se han desarrollado distintas fórmulas de negocio a este respecto que amplifican su capacidad de lucro. Además, este modelo permite que un actor destine sus recursos al desarrollo, mantenimiento y mejora de la carga útil y que los actores que hubiesen alquilado el servicio puedan lanzar un determinado ciberataque sin precisar de conocimientos y habilidades técnicas elevadas.

En relación con lo anterior, los cibercriminales que desempeñan actividades relacionadas con el Ransomware as a Service utilizan cuatro metodologías específicas de monetización: algunos actores de amenazas abogan por una suscripción mensual a sus servicios de ransomware en forma de tarifa plana, mientras que otros prefieren desarrollar programas de afiliados con los que el actor inicial obtiene ganancias por la suscripción mensual a su servicio y además una comisión variable que oscila entre el 20% y el 30% de las ganancias totales percibidas por el ciberdelincuente que hubiese perpetrado un ciberataque exitoso y en el cual la organización afectada hubiese abonado el pago del rescate exigido. En otros casos se desarrollan licencias de uso único en las que a cambio de un pago se puede lanzar un ciberataque, si bien éste no suele ser el modelo de negocio mayoritario. Incluso, determinados actores de amenazas exigen una participación pura en las ganancias obtenidas sin que sea preciso el pago de una tarifa previa, si bien este modelo no garantiza que vayan a obtener un beneficio económico fijo y duradero, por lo que se convierte en una metodología que podría resultar atractiva para actores de amenazas que aún no cuentan con suficiente reputación o fama en el ámbito de la ciberdelincuencia.

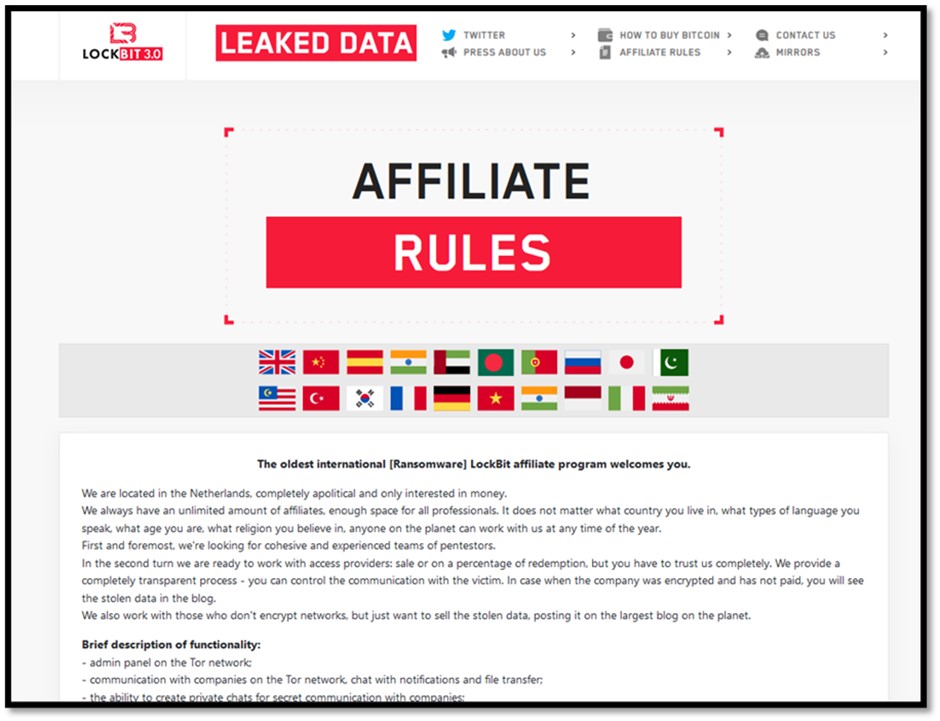

A modo de ejemplo, en el caso de Lockbit, ciberamenaza mayoritaria de ransomware en la actualidad, los actores responsables de su desarrollo y mantenimiento dedican un apartado exclusivo en su página web a explicar detalladamente las normas y métodos de afiliación que utilizan en su servicio de Ransomware as a Service, lo que evidencia la sofisticación de los cibercriminales que incorporan este modelo de negocio a su actividad criminal.

Ilustración 1 Normas en la afiliación a RaaS en Lockbit

Es de hecho el ransomware Lockbit una de las ciberamenazas que avalan que este modelo de negocio cibercriminal está teniendo éxito, pues al contar con un elevado número de afiliados ha permitido que se sitúe como la familia de ransomware con mayor afectación y que entraña más riesgo en la actualidad. Esta circunstancia explica que cada vez más actores de ransomware aboguen por esta técnica de monetización.

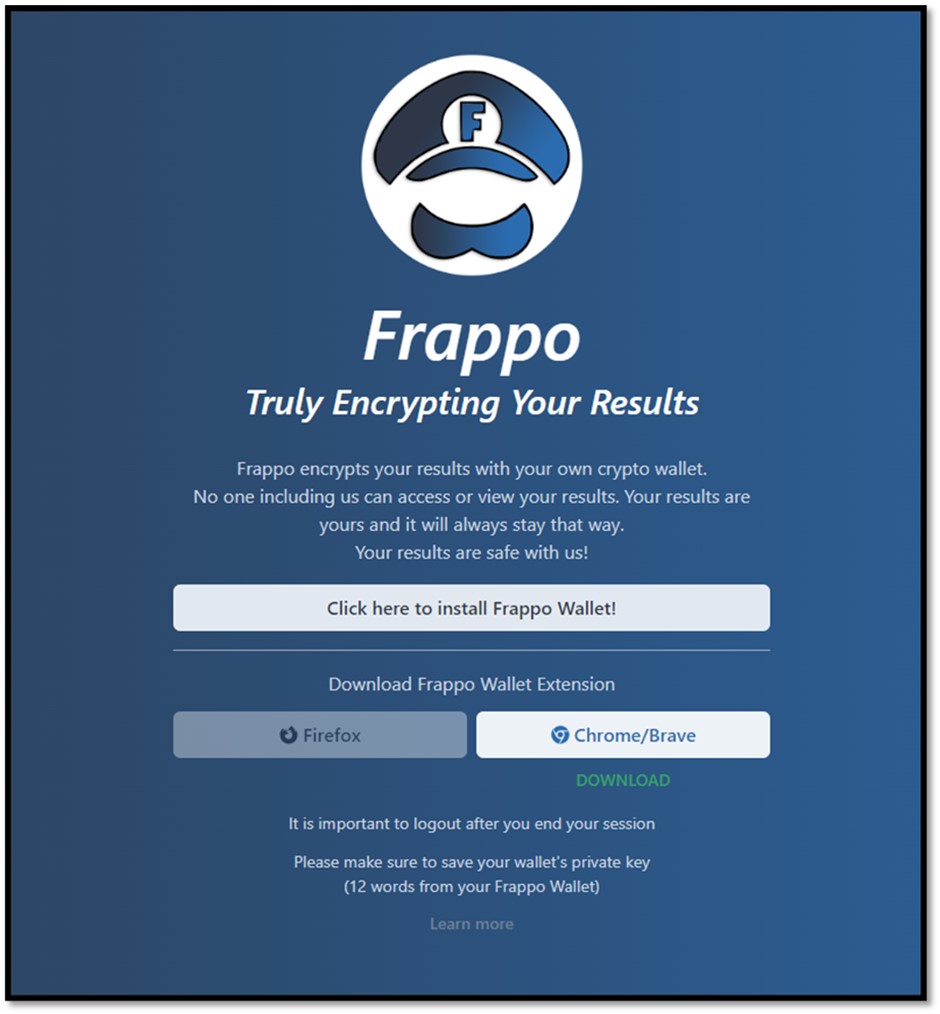

Por otro lado, cabe señalar que durante el transcurso del año 2022 se ha observado que el modelo de negocio que se venía aplicando al ransomware ha sido recientemente adaptado a las campañas de phishing, lo cual resulta novedoso, pues apenas se habían detectado plataformas sofisticadas de este tipo hasta que en el mes de abril se dio a conocer Frappo, un servicio inicialmente concebido como billetera de criptomonedas y que acabó sirviendo como método de alojamiento de kits de phishing que permitía a todo aquel que quisiese pagarlo suplantar con un elevado grado de sofisticación a entidades bancarias de renombre y organizaciones de los sectores e-commerce, minorista y de servicios en línea.

Ilustración 2 Plataforma de PhaaS Frappo

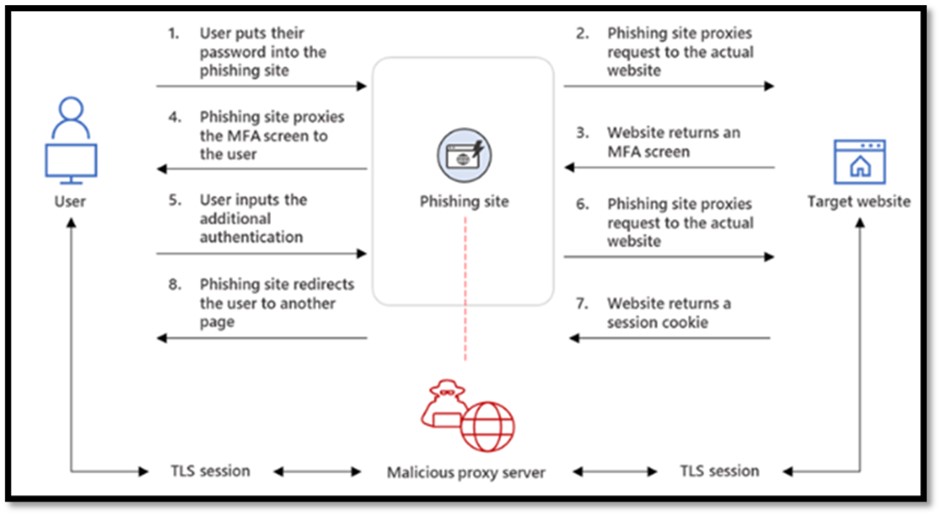

Más recientemente, en el mes de mayo del año 2022 se dio a conocer una nueva plataforma de Phishing as a Service (PhaaS) más sofisticada denominada EvilProxy, también conocida como Moloch, que podría suponer toda una revelación en lo que a campañas de phishing se refiere, pues incorpora técnicas avanzadas históricamente asociadas a actores de amenazas sofisticados como el proxy inverso y la inyección de cookies, que elevan notoriamente la calidad de las amenazas de phishing al ser empleadas como métodos de evasión del segundo factor de autenticación (2FA). Estas técnicas no se habían observado en las escasas campañas previas de Phishing as a Service que se han dado a conocer hasta el momento.

Ilustración 3 Fuente: Resecurity. Disponible en: https://resecurity.com/blog/article/evilproxy-phishing-as-a-service-with-mfa-bypass-emerged-in-dark-web

De manera similar a lo que ocurría con Frappo, EvilProxy se dirige mayoritariamente a los sectores bancario y e-commerce, si bien a través de publicaciones divulgadas por el actor de amenazas que desarrolló este servicio en foros ocultos especializados se indicaba que la plataforma contaba con la capacidad de suplantar, entre otras entidades y servicios, a organizaciones del calibre de Apple, Facebook, GoDaddy, GitHub, Google, Dropbox, Instagram, Microsoft, Twitter, Yahoo y Yandex. Incluso, se sospecha que esta ciberamenaza podría dirigirse también a organizaciones relacionadas con la cadena de suministro, pues contiene funcionalidades que permiten perpetrar campañas de phishing contra Python Package Index (PyPi), el repositorio de software oficial para aplicaciones de terceros en el lenguaje de programación Python, y contra Node Package Manager de JavaScript (npmjs), el sistema de gestión de paquetes utilizado en el entorno de ejecución Node.js de JavaScript. A modo de ejemplo, un potencial atacante podría dirigir la actividad de EvilProxy a los repositorios de personal especializado, como desarrolladores de software e ingenieros de telecomunicaciones, con el objetivo de que los usuarios finales de esos repositorios también resultasen comprometidos al tratar de instalar software que consideran legítimo por provenir de recursos de confianza.

Ilustración 4 Publicación divulgada por el actor EvilProxy dando a conocer su plataforma PhaaS

Teniendo en cuenta lo anterior, aunque el Phishing as a Service constituye por el momento una ciberamenaza incipiente, cabe la posibilidad de que pudiese derivar en una edad de oro para esta clase de ciberdelitos al igual que ya ha ocurrido con el ransomware, pues, en caso de tener éxito, podría incrementarse exponencialmente el número de ciberdelincuentes que ejecutan este tipo de campañas al mismo tiempo que se incrementa su calidad gracias al empleo de kits de phishing altamente sofisticados que pueden ser mejorados de manera constante por los actores de amenazas que desarrollan esta clase de plataformas.

Así mismo, existe otra gran variedad de modelos de ciberdelincuencia como servicio o como negocio que han adquirido una relevancia notoria en los últimos años, pudiendo mencionarse en este sentido el Malware as a Service (MaaS), que podría definirse como el equivalente ilegal al Software as a Service (SaaS), con el que los actores de amenazas propician la utilización de herramientas de malware que pueden ser alquiladas por cualquier usuario para ejecutar campañas de ciberataques de este tipo a gran escala; el Hacking as a Service (HaaS), con el que actores de amenazas proporcionan servicios de explotación de sistemas a muy distintos niveles (desde compromisos de cuentas e intrusiones hasta la realización de ataques de denegación de servicio en cualquiera de sus variantes); o incluso el Money Laundering as a Service (MLaaS), en los que se proporcionan servicios de blanqueo de capitales procedentes de ciberataques a través de mulas que reciben las ganancias y ejecutan transferencias para dificultar la investigación subsiguiente.

Por tanto, para concluir esta nueva entrada en el blog, se debe hacer referencia a un hecho que se deriva de todo lo anterior y que se introdujo al inicio de la investigación: el panorama de ciberdelincuencia global está cambiando rápidamente. No es tanto que se estén desarrollando nuevas tipologías de cibercrimen, sino que se están potenciando e intensificando las que venían desarrollándose años atrás. El escenario de ciberamenazas actual está evolucionando hacia modelos que incrementan de manera sostenida su capacidad de monetización y que, por tanto, resultan más lucrativos para los actores que las promueven. Por ende, campañas de ciberespionaje, hacktivistas o de cualquier otra índole no dejan de tener lugar, pero sí pasan a un segundo plano, supeditadas al interés económico que cada vez más frecuentemente provoca el surgimiento de nuevos grupos de ciberdelincuentes. Esta circunstancia hace posible que se incrementen tanto el número como la calidad de los ciberataques con finalidad de lucro que tienen lugar, ya que los distintos modelos de Cybercrime as a Service (CaaS) permiten que aumente el número de ciberdelincuentes que los ejecutan al no requerirse de habilidades técnicas ni conocimientos elevados a la hora de diseñar campañas de ciberataques a gran escala y a bajo coste, al mismo tiempo que los actores que sí cuentan con esas capacidades pueden centrar sus recursos en mejorar su servicio. Sin embargo, no es únicamente el potencial de monetización la circunstancia que vuelve atractiva la adopción de estos modelos de negocio al ámbito cibercriminal, sino que además se dificulta la atribución de cada campaña a un actor de amenazas concreto, pues el actor que la desarrolla no necesaria ni probablemente ejecutará el ciberataque, sino que lo hará alguno de sus afiliados, complicándose así el entramado cibercriminal y la posibilidad de neutralizarlo.