¡Hola a todos!

En el post de hoy vamos a escribir sobre una tecnología que está haciéndose cada vez más presente en nuestros entornos. Una tecnología que, a la vez que novedosa, sus fundamentos vienen dé siglos y siglos atrás y que, comúnmente, ha sido denominada arte. Nos referimos a las tecnologías de engaño o, en inglés - que siempre queda más cool -, Deception Technologies.

Un poquito de historia

Deception es la técnica de manipular la percepción humana explotando las vulnerabilidades psicológicas con el objetivo de generar un impacto directo en las creencias, decisiones y acciones [1]. En este post vamos a hablar del engaño como técnica de defensa, aunque como bien sabemos, el engaño se utiliza también como técnica ofensiva.

El engaño como técnica de defensa ha sido utilizado desde tiempos inmemoriales. Ya en el siglo V a.C., Sun Tzu's en su libro El arte de la guerra - sí, ya sabemos que es un tópico, pero no podemos dejar de mencionarlo - hablaba del engaño en la guerra:

“Toda guerra se basa en el engaño. Por tanto, cuando somos capaces de atacar, debemos parecer incapaces; al usar nuestras fuerzas, debemos parecer inactivos; cuando estamos cerca, debemos hacer creer al enemigo que estamos lejos; cuando estamos lejos, debemos hacerle creer que estamos cerca“

Pero no solo Sun Tzu's fue un visionario del deception, Julio Cesar y Aníbal Barca - no confundir con Hannibal Lecter que utilizaba el engaño con otros fines más gastronómicos - también utilizaron hábilmente el engaño en sus batallas.

Continuamos viendo el uso del engaño en entornos hostiles a lo largo de la historia... desde Guillermo el Conquistador, los ejércitos mongoles y las Cruzadas en la Edad Media hasta la Primera y Segunda Guerra Mundial sin olvidarnos por supuesto de Napoleón Bonaparte en el siglo XVIII, bien conocido por el uso del engaño en la estrategia de la batalla.

Podríamos estar horas hablando de military deception, pero vamos a comentar una historia en particular: El ejército fantasma. Esta historia tiene todos los matices que necesitamos para extrapolarlo a nuestras propias guerras.

Nos ponemos en situación; año 1943, los aliados deciden que ya es hora de acabar con el poder nazi en toda Europa. Para ello, la mejor opción era entrar en Europa desde el sur de Inglaterra por el canal de la Mancha con una gran flota - sí, el famoso Desembarco de Normandía - e ir ganando terreno hasta llegar a Berlín. Solo había un pequeño problema, Hitler tenía la zona bien fortificada... los aliados tenían que encontrar la forma de «distraer» la atención de Normandía. Por ello, se estableció qué harían creer a los nazis que desembarcarían en el Paso de Calais. Y así, se creó la Operación Fortaleza y el ya mencionado Ejército fantasma [2].

Al Ejército fantasma, se le dio el nombre de Primer Grupo del Ejército Estadounidense (FUSAG). Este ejército estaba compuesto de artistas, expertos en efectos especiales, guionistas, expertos en audio y oficiales militares de carrera entre otros. Así comenzaron a construir campamentos falsos, tiendas sin soldados, bidones sin gasolina, armarios sin balas... y no solo eso, también utilizaron tanques y camiones hinchables, cavaron a mano las huellas que dejarían los tanques, reprodujeron todos los sonidos típicos de un escenario como ese, escribieron críticas y quejas a los periódicos de los supuestos malos modos de los militares en el campamento... En resumen, enfocaron sus esfuerzos en crear una historia completamente creíble que los llevó a la victoria.

Damos otro salto temporal y llegamos a los 80 - cuando se comienza a utilizar el protocolo TCP/IP en ARPANET y pasa a ser ARPA Internet o, como lo conocemos hoy en día, solo Internet - con una de las primeras referencias al uso del engaño como técnica de defensa. Nos referimos al libro - imprescindible - El huevo de cuco de Clifford Stoll [3]. En esta historia, el autor narra el uso de honeypots, honeydocs, «honeythings» - aunque el termino honeypot aún no se había establecido - para descubrir al atacante y sus objetivos.

Desde entonces, los honeypots han ido evolucionando hasta volverse más y más sofisticados. Pero no nos vamos a poner a hacer un análisis de su evolución porque nos eternizaríamos. Vamos a pasar directamente a describir las Cyber Deception Platforms y a responder la típica pregunta... ¿qué diferencia hay entre un honeypot y las plataformas de deception?

Como hemos visto unos cuantos párrafos más arriba, para tener éxito en una «misión» - a partir de ahora lo llamaremos campaña -, tenemos que construir una historia creíble, que nuestro adversario no sepa si está en el entorno real o no. Y no sólo tenemos que desplegar una honeynet creíble, también tenemos que estar pendientes - monitorizarlo - y ser capaces de extraer la información cuando un atacante acceda a algún elemento de la red. Esto se traduce en mucho tiempo y dedicación, algo con lo que no solemos contar hoy en día.

Las Cyber Deception Platforms nos facilitan esta labor ya que nos permiten crear «honeythings» mucho más sofisticadas y creíbles de manera rápida e integrarlos - o no - en nuestro entorno de producción. Además, nos permiten tener un control total de la infraestructura de deception de manera automática, así como la extracción en tiempo real de la telemetría y la investigación de los incidentes de forma ágil.

En resumen, las Cyber Deception Platforms nos dan las herramientas para crear un entorno de engaño creíble y atractivo al atacante y, además, nos permite orquestar de manera sencilla toda nuestra red de engaño, analizar de manera ágil los incidentes, analizar la información de inteligencia recogida, integrarlo con otras herramientas de seguridad y ¡mucho más!

Protegiendo el Directorio Activo con Cyber Deception

Veamos un ejemplo del uso de Cyber Deception. Para ello, vamos a utilizar la Cyber Deception Platform de CounterCraft [4].

Nos ponemos en situación, somos conscientes de que nuestra red está comprometida o que tarde o temprano la van a comprometer. Lo primero que debemos hacer es analizar qué es lo que más nos preocupa. ¿Actores que se están moviendo lateralmente por la red?, ¿posibles ataques específicos (p ej. ransomware)? o, quizás, ¿nos interesan actores que están en una fase previa de reconocimiento? Puede que nos preocupen nuestros servicios en la nube o los servidores que tenemos en la DMZ. Sea cual sea nuestro caso, debemos tomar el tiempo necesario para analizarlo, establecer una lista de prioridades y crear nuestro Plan de Deception.

Planteemos la hipótesis de que nuestra mayor preocupación son los actores que tienen como objetivo atacar nuestro Directorio Activo. Por tanto, vamos a ver cómo podemos proteger nuestro Directorio Activo (DA) utilizando Cyber Deception.

¿Por qué hemos elegido el DA para este post? Por una razón muy sencilla, el DA lo es todo y está en todas partes dentro de una organización - y hoy en día son pocas las que no cuentan con ello.

Ahora bien, para poder aplicar técnicas de defensa activa apropiadas, primero tenemos que conocer las tácticas, técnicas y procedimientos - TTP - a los que nos enfrentamos. Vamos a utilizar el conocido framework de Mitre ATT&CK [5] y - el aún no tan conocido - Mitre Engage [6].

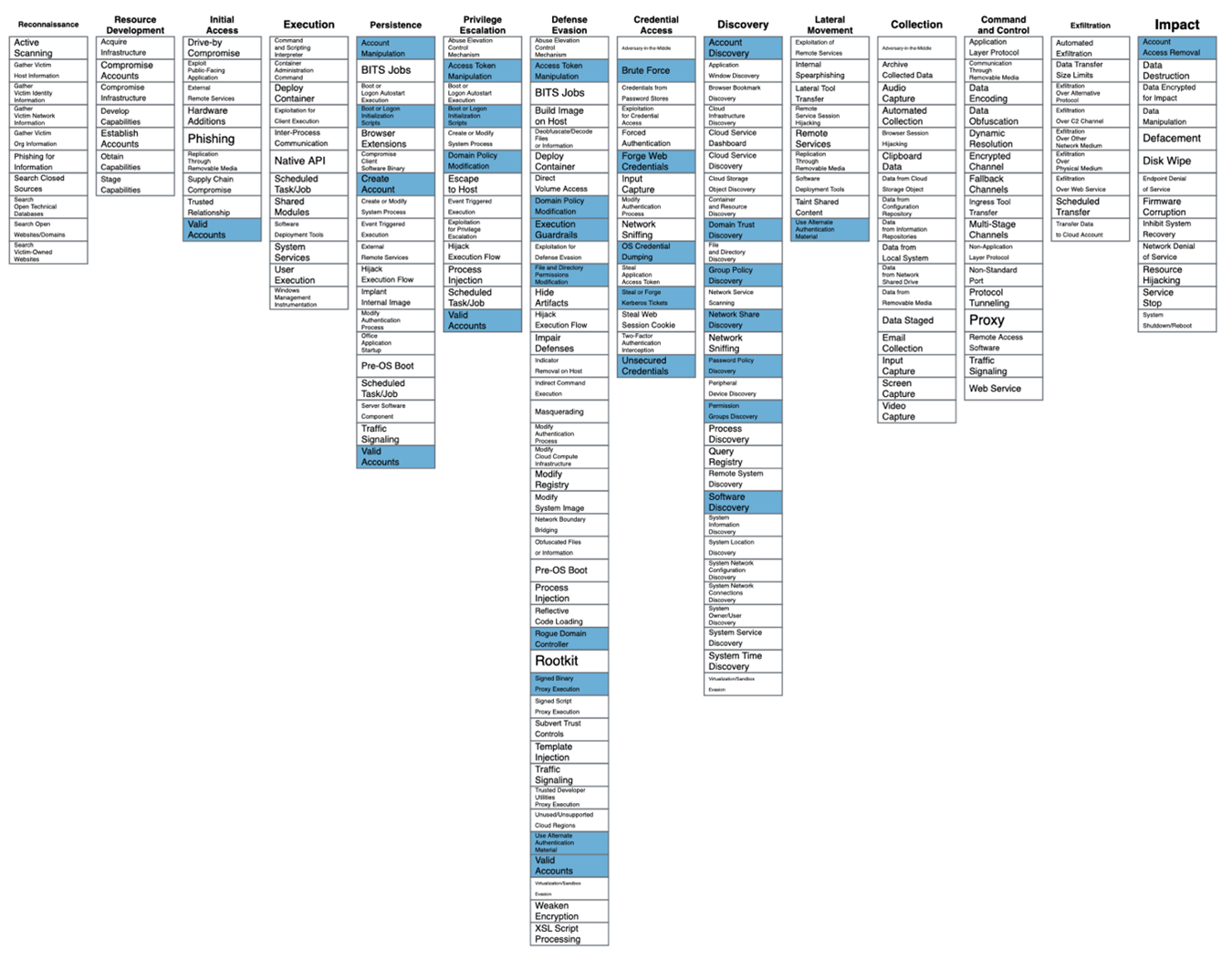

En la siguiente imagen hemos recogido las técnicas de Mitre ATT&CK que están relacionadas con el DA. MITRE ATT&CK es una base de conocimiento de acceso libre de tácticas y técnicas basadas en observaciones del mundo real.

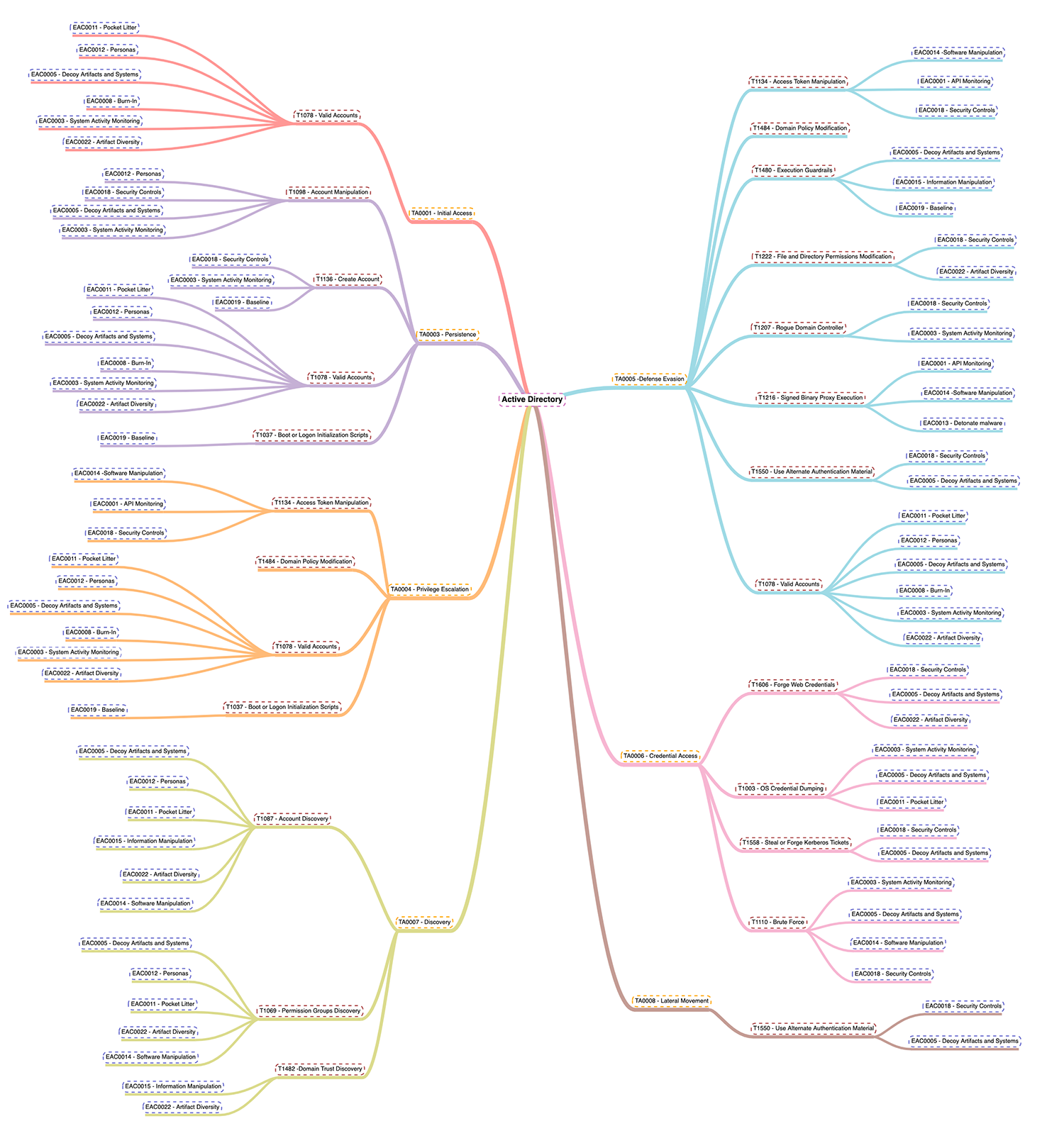

Y, en la siguiente, las técnicas de Mitre Engage - matriz de defensa activa de Mitre - asociadas a las anteriores técnicas de Mitre ATT&CK:

De manera resumida, Mitre Engage nos plantea una serie de vulnerabilidades del adversario - en base a las técnicas de Mitre ATT&CK - que podemos aprovechar aplicando las técnicas de defensa activa que nos indica:

Vulnerabilidades del adversario

Como aprovecharlas; técnicas de defensa activa que se pueden aplicar:

Y hasta aquí la primera parte del artículo "Defensa Activa: Cyber Deception en el Directorio Activo". Próximamente lanzaremos la segunda y última parte, así que estad atentos, porque continuará...

Deception Specialist & Threat Hunter

Entelgy Innotec Security

Referencias

[1] https://arxiv.org/pdf/2104.03594.pdf

[2] https://military.wikia.org/wiki/Military_deception#cite_note-Handel215-10

[3] https://books.google.es/books/about/The_Cuckoo_s_Egg.html?id=9B1RfCAar2cC&printsec=frontcover&source=kp_read_button&hl=en&redir_esc=y#v=onepage&q&f=false

[4] https://www.countercraftsec.com/

[5] https://attack.mitre.org/

[6] https://engage.mitre.org/