¡Buenas, lectores!

Hoy os traemos un caso práctico sobre la herramienta de seguridad informática HoneyPot. Hablaremos sobre sus diferentes tipos, clasificación y, por último, os mostraremos cómo funciona esta herramienta instalando una máquina virtual con el paquete T-Pot, que contiene diferentes HoneyPots para ver su eficacia. ¡Comenzamos!

Un HoneyPot es una herramienta de seguridad informática para servir como trampa contra posibles atacantes. Los HoneyPot tienen la capacidad de simular un servicio o un dispositivo con el objetivo de atraer hacia él acciones que posteriormente serán analizadas, para estudiar a un posible atacante y adelantarnos a sus técnicas e incluso ralentizar un posible ataque.

Hay varios tipos diferentes de HoneyPots:

Su clasificación:

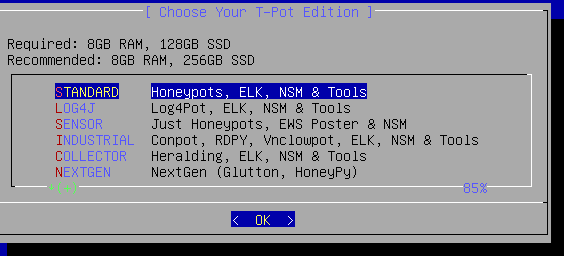

Para este artículo práctico vamos a instalar una máquina virtual con el paquete T-Pot que contiene diferentes HoneyPots. La descargamos desde la web que aparece en el anexo y seguimos los pasos de crear usuario y contraseña para su uso. En este artículo práctico hemos elegido la versión estándar, que contiene algunas herramientas como:

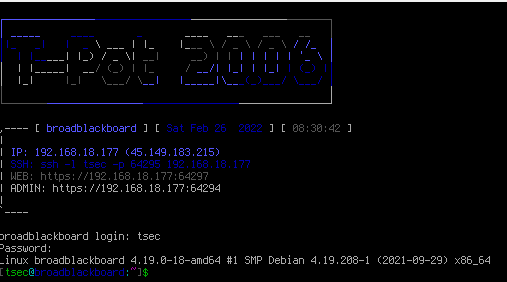

Se completan todos los paquetes de instalación.

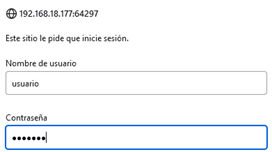

Nos devuelve la IP a la que podemos acceder para ver el servidor T-Pot, en nuestro caso: 192.168.18.177:64294

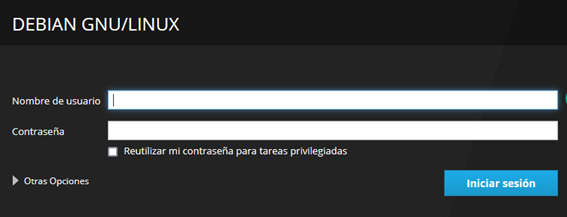

Nos conectamos a la dirección IP que nos facilita con el navegador, nos aparece la pantalla de inicio de sesión de las credenciales que elegimos al configurar la máquina y marcamos reutilizar mi contraseña para tareas privilegiadas para poder tener permiso de administrador.

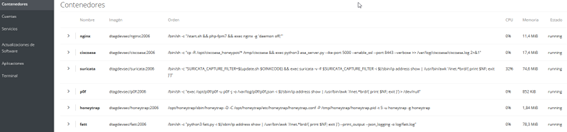

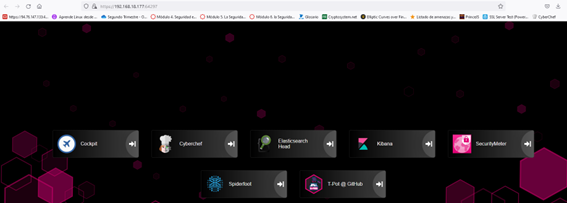

Una vez dentro, en la parte contenedores, podemos ver las HoneyPots que lleva el paquete, su estado y rendimiento.

En el menú hay varias opciones, como actualizar el sistema, abrir la consola, crear usuarios…

Ahora abrimos la Kali para simular un ataque a nuestro servidor T-Pot de fuerza bruta. Se va a proceder a un ataque sencillo pues la finalidad del artículo práctico es comprobar las herramientas HoneyPots.

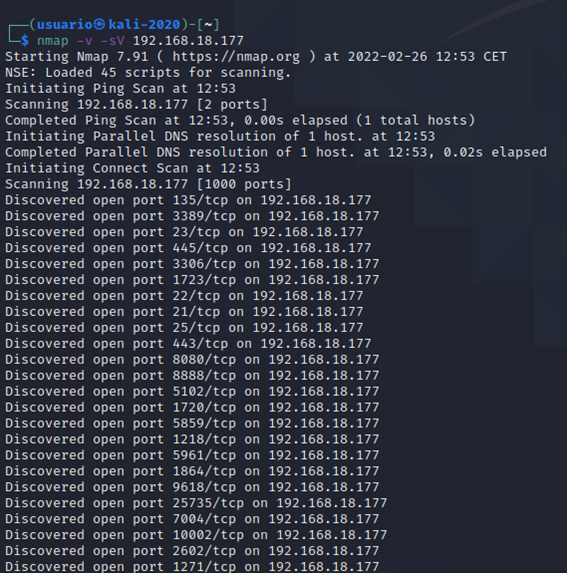

Ejecutamos NMap para ver que puertos tenemos abiertos en el servidor T-Pot. El ataque se hace por protocolo SSH por lo que nos interesa ver que si tenemos abierto el puerto 22.

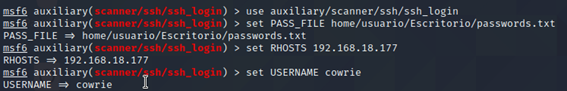

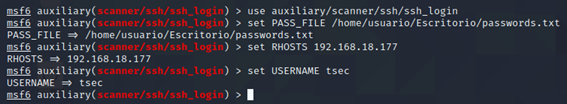

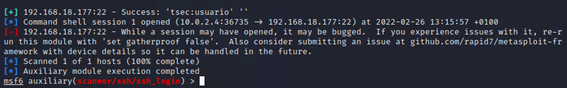

Abrimos la herramienta MetaSploit y usamos la herramienta SSH para hacer el ataque de fuerza bruta. La primera línea ejecutamos el tipo de ataque, la segunda decimos donde esta el archivo con las contraseñas (en el archivo va la correcta), la tercera línea es para decir la IP del servidor víctima (T-Pot) y la cuarta el usuario que previamente sabíamos.

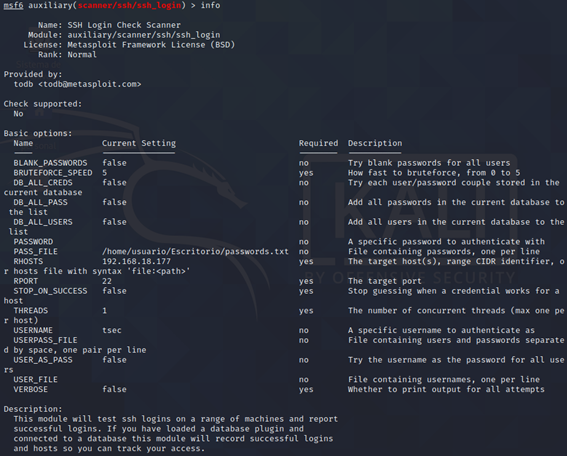

Con el comando info podemos ver toda la configuración del ataque.

El diccionario contenía la contraseña, por lo que se ha encontrado y ya podemos acceder mediante SSH al servidor y le enviamos unos comandos que veremos más adelante.

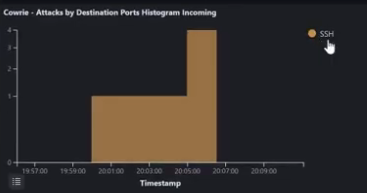

Ahora accedemos de nuevo a T-Pot mediante la web y vamos al módulo de Kibana para comprobar los logs.

En conclusión de este artículo práctico, hemos realizado el uso de un HoneyPot (Cowrie) y se ha producido un ataque de fuerza bruta para ver su eficacia. Además, hemos comprobado el funcionamiento del sistema T-Pot, herramienta muy polivalente, que es un contenedor de varios HoneyPots al mismo tiempo.

¡Y hasta aquí el artículo sobre los HoneyPots! ¿Qué os ha parecido? ¿Conocíais esta herramienta?

No dudéis en compartirlo para que sea de utilidad a más personas.

¡Nos vemos pronto! :)