¡Hola, lectores!

Todos hemos escuchado hablar alguna vez del famoso actor de ransomware LockBit, pero ¿qué sabemos realmente sobre él? ¿Cuándo surge? ¿Cuál es su intencionalidad? En el post de hoy os traemos estas respuestas, profundizando en el análisis de este conocido actor. ¡Empezamos!

LockBit se ha configurado como la familia predominante en el escenario de las ciberamenazas de ransomware prácticamente desde su surgimiento en septiembre de 2019, momento en el cual se identificaron las primeras trazas de actividad vinculadas con ella. Desde entonces y sin atis, se ha consolidado como la ciberamenaza de ransomware más activa y con mayor afectación a nivel global sobre una amplia variedad de organizaciones e instituciones.

Esta familia de ransomware, que hasta el desarrollo de su versión 2.0 era prematuramente denominada “ABCD” debido a que sus desarrolladores incorporaban este nombre como extensión a los ficheros comprometidos durante el cifrado, fue desarrollada por el actor de amenazas Bitwise Spider, un grupo cibercriminal de habla rusa y posiblemente alineado con el gobierno Rusia, ya que promueve su actividad a través de foros clandestinos que hacen uso de este idioma e impide que se produzcan operaciones tanto por su parte como por parte de sus afiliados contra estados postsoviéticos.

Una característica intrínseca a este actor de amenazas consiste en la constante incorporación y experimentación con las tendencias cibercriminales más novedosas, hecho que lo consolida como la ciberamenaza predominante e impide que otros cibercriminales puedan perturbar su hegemónica posición en este escenario. De hecho, al igual que ocurre con otras familias de ransomware, utiliza técnicas de Ransomware as a Service (RaaS), cuyas estadísticas evidencian que posee los mayores niveles de afiliación hasta la fecha; y doble extorsión, ya que amenaza con el filtrado de información sensible tras el compromiso de un determinado sistema. Incluso, se ha comprobado que recientemente ha experimentado con la incorporación de tácticas de triple extorsión, de modo que se agregaría al riesgo anterior la posibilidad de causar indisponibilidad sobre los servicios afectados por el ransomware mediante una campaña de denegaciones de servicio (DDoS), con lo que incrementarían los daños sobre la organización afectada y, gracias a ello, podrían hacerle reconsiderar su decisión acerca del abono o no del pago en concepto de rescate exigido por los ciberdelincuentes.

Con el desarrollo de la versión 2.0 del ransomware LockBit, que tuvo lugar en el mes de junio de 2021, Bitwise Spider se consolidó como la mayor ciberamenaza existente en este escenario, cuyo apogeo continúa vigente en la actualidad. Esta situación tuvo lugar gracias a la incorporación de funcionalidades avanzadas como StealBit, que incrementaba sustancialmente su capacidad de extracción de información; mejoras en los mecanismos de autopropagación, capacidades de eliminación de shadow copies o evasión de mecanismos User Account Control (UAC) para el escalado de privilegios, entre otras. Incluso, se desarrollaron versiones específicas para Linux, además de modificarse la extensión que se incorporaba a los ficheros cifrados por aquella que se ha mantenido hasta la fecha, “[.] lockbit”.

Ilustración 1 Logo del blog de LockBit 2.0

En 2022, LockBit volvió a suponer una verdadera disrupción en el panorama global de ransomware con la génesis de la versión 3.0. Este suceso tuvo lugar poco después de que el FBI y Microsoft diesen a conocer respectivamente varios indicadores de compromiso y determinados errores que permitían revertir el proceso de cifrado, acontecimientos que fueron ampliamente debatidos en distintos foros clandestinos y finalmente reconocidos por LockBitSupp, el perfil oficial de este actor de amenazas en Deep Web, quien al mismo tiempo confirmó que estaban ultimando el desarrollo de LockBit 3.0.

Ilustración 2 Respuesta de LockBitSupp confirmando versión 3.0. Fuente: https://socradar.io/lockbit-3- another-upgrade-to-worlds-most-active-ransomware/

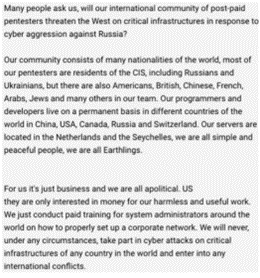

En el mismo periodo temporal y de manera paralela a los sucesos anteriores, LockBit se desvinculó por completo del conflicto bélico entre Ucrania y Rusia y afirmó a través de un comunicado distinto que solamente operaban por razones económicas y de mantenimiento del negocio, desligándose de este modo del escenario geopolítico y geoestratégico internacional vigente. Por consiguiente, al igual que ocurre con otras familias, su finalidad principal es la monetización, utilizando para contribuir a tal fin vectores de acceso que aúnan el empleo de tácticas de ingeniería social, exploits y puertos RDP expuestos.

Ilustración 3 Comunicado de los actores de LockBit declarando su neutralidad ante la guerra entre Ucrania y Rusia

Finalmente, la llegada de la versión 3.0 de LockBit no tuvo lugar hasta que transcurrieron tres meses desde que se produjera la confirmación del desarrollo por parte del actor de amenazas, en el mes de junio de 2022. Esta versión, vigente aún actualmente, incorporó mejoras considerables, como un programa de recompensas (Bug Bounty) mediante la cual se ofrecía una determinada retribución a aquellos individuos que les reportasen vulnerabilidades que permitiesen socavar sus operaciones o identificasen al máximo dirigente del grupo. De este modo, hacían proclives a otros cibercriminales a contribuir a su actividad en lugar de competir para debilitarla.

Ilustración 4 Programa Bug Bounty en LockBit 3.0

Además, incorporaron un listado de opciones en su página web en relación con las organizaciones atacadas gracias al cual se podía descargar información sensible durante un tiempo determinado o indefinido y destruir los datos publicados a cambio de un pago establecido por los ciberdelincuentes. También se añadió como medio de pago la criptomoneda Zcash a las que ya se encontraban disponibles previamente (Bitcoin y Monero).

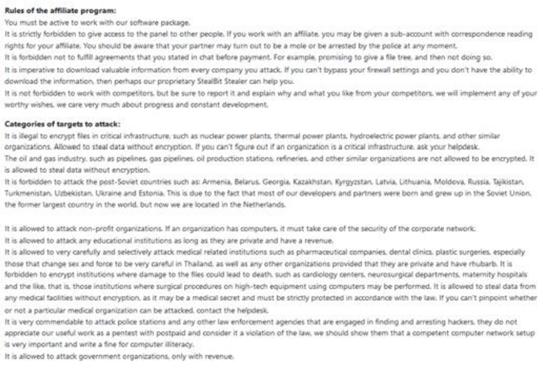

Lockbit 3.0 también se caracteriza por el mantenimiento de códigos de conducta y ética férreos, con directrices y reticencias manifiestas a realizar operaciones contra infraestructuras críticas con acciones que causen indisponibilidad de servicios, por ejemplo, en servicios sanitarios cuya paralización pueda derivar en un perjuicio para la salud. Tanto es así que, de hecho, el 3 de enero de 2023 LockBit fue duramente criticado social y mediáticamente después de darse a conocer un ciberataque sobre un hospital canadiense que había causado indisponibilidad de servicios sanitarios, de modo que, tras conocerse estos hechos y comprobarse que alguno de sus afiliados no había respetado las normas del grupo, Bitwise Spider pidió disculpas formales y proporcionó un descifrador gratuito al hospital. Además, como se indicó anteriormente, tampoco permiten ciberatacar entidades ubicadas en países de la antigua Unión Soviética y abogan especialmente por dirigir los ciberataques contra fuerzas y cuerpos de seguridad de cualquier estado que trate de socavar su actividad.

Ilustración 5 Reglas del programa de afiliados del ransomware LockBit 3.0

También se establece en su página web una serie de normas que deben ser respetadas por aquellos ciberdelincuentes que deseen formar parte de su programa de afiliados, como el pago de un anticipo de 1 Bitcoin, o que implican el estudio de la reputación del potencial afiliado a su servicio de RaaS. De esta forma, tratan de garantizar la continuidad del grupo evitando que posibles investigadores de seguridad simulasen ser potenciales afiliados a su servicio y que en la práctica estuviesen contribuyendo a su detrimento mediante el análisis de sus Tácticas, Técnicas y Procedimientos (TTP).

Ilustración 6 Reglas del programa de afiliados del ransomware LockBit 3.0

Otro de los aspectos clave a destacar en relación con el actor de ransomware LockBit es su alta capacidad de resiliencia para resolver de manera satisfactoria para el grupo distintas acciones que han tenido lugar con la intencionalidad de socavar sus operaciones. En este sentido, a finales de 2022 se produjeron dos acontecimientos de interés que derivaron en una disminución momentánea en el número de operaciones efectuadas por LockBit y que en el mes de diciembre fueron restablecidas por completo, como se observa en la siguiente ilustración.

Ilustración 7 Actividad del actor de ransomware LockBit 3.0 por meses (año 2022)

El primero de ellos tuvo lugar en septiembre y consistió en la filtración del builder de la última versión del encryptor que utiliza este actor de ransomware por un usuario de Twitter denominado @ali_qushji y que finalmente derivó en una difusión mucho más extendida a través de distintos lugares del ciberespacio.

Ilustración 8 Publicación en Twitter del usuario "@ali_qushji" en la que divulga el builder de LockBit 3.0

La filtración permitía personalizar el cifrador para modificar la nota de rescate, así como cambiar o detener los procesos y servicios que se ejecutasen y modificar el servidor de comando y control, entre otras cuestiones. En conjunto, la filtración del builder permitiría a cualquier actor cibercriminal diseñar su propia operación de ransomware con facilidad, estando a su alcance elementos indispensables como cifrador y descifrador. De hecho, ya se han observado trazas de actividad de otros actores de amenazas que hacían uso de este builder para adentrarse en el escenario global de ransomware, como de hecho ocurrió con la familia Bl00Dy. Sin embargo, en ningún momento el actor de amenazas hizo referencia a una posible nueva versión que paliase la situación, no habiendo provocado un impacto exacerbado en el seno del grupo que haya deteriorado su actividad.

Lo que sí ha podido discernirse y confirmarse gracias al análisis del builder filtrado es que, como se indicó al inicio de la investigación, LockBit continuamente trata de incorporar a su operativa características novedosas y tendencias en boga que permitan incrementar su capacidad operativa. En este sentido, se observaron ciertas similitudes entre este actor de ransomware y BlackMatter, hecho que podría evidenciar ciertas conexiones entre ellos que, a su vez, permitiría incrementar aún más si cabe la complejidad del entramado cibercriminal circundante a Bitwise Spider. Entre otras, se observaron similares características antidepuración (anti-debugging) o envío de notas de rescate a impresoras de red, así como también se habrían detectado distintas pruebas que evidencian un intento por incorporar características de gusano en la carga útil de LockBit, permitiendo actividades de autopropagación y movimientos laterales en las redes objetivo.

El segundo acontecimiento destacado con impacto sobre las operaciones de LockBit tuvo lugar el 10 de noviembre de 2022, momento en el cual se produjo la detención en Canadá de Mikhail Valisiev, un ciudadano de nacionalidad rusa que fue acusado formalmente por el tribunal federal de Newark por participar en operaciones de ransomware en el seno de LockBit y por conspiración para dañar dispositivos informáticos y transmitir peticiones de rescate. Aunque la investigación no ha hecho sino comenzar, un hecho es evidente: si es declarado culpable, se convertirá en el primer miembro de LockBit condenado formal y penalmente por actividades relacionadas con esta familia de ransomware, lo que indudablemente supondría un duro golpe para el grupo.

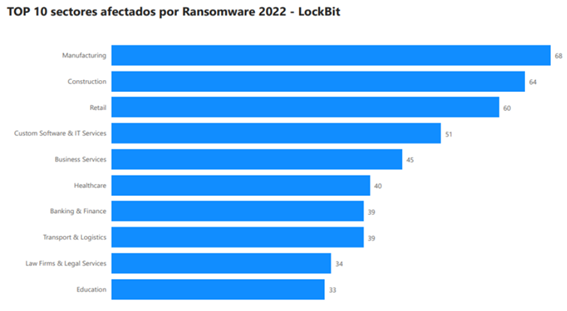

Aun a pesar de lo anterior, LockBit ha logrado afectación sólo en 2022 sobre 51 sectores de trabajo diferentes a nivel internacional y 13 dentro del ámbito nacional, destacando en ambos casos aquellos sectores compuestos principalmente de organizaciones de mediano tamaño no completamente digitalizadas, como la industria manufacturera, la construcción y la venta al por menor (retail), entre otras, y que, en general, coinciden con la trayectoria genérica de la mayor parte de actores de ransomware.

Ilustración 9 TOP 10 sectores afectados por Ransomware 2022 - LockBit

No obstante, el número de ciberataques perpetrado contra organizaciones españolas no resulta significativo ni permite considerar que el grupo o sus afiliados focalicen sus campañas contra la nación, ya que solo el 2,75% de la totalidad de ciberataques de LockBit en 2022, o lo que es lo mismo, solamente 21 de 764 ciberataques, se han dirigido contra ellas.

A nivel nacional, la afectación de LockBit se ha dirigido mayoritariamente contra la venta al por menor, con ciberataques exitosos sobre Cofrap Española, relacionada con la compraventa de artículos de papelería, escritorio, dibujo y bellas artes; Frigoríficos Bandeira, dedicada a la comercialización de productos cárnicos; el grupo empresarial familiar G.E.T., especializado en cambio de divisas, inmobiliaria y energías renovables, o entidades y distribuidoras farmacéuticas como Cirici y Fedefarma. También ha dirigido sus operaciones contra organizaciones educativas privadas, como la escuela Elías Querejeta Zine Eskola, dedicada a la formación de cineastas; u organizaciones que ofrecen servicios empresariales diversos, como el grupo IZO, relacionado con la consultoría, y Antea Emu S.L., vinculada con la prevención de riesgos laborales.

Una pequeña parte de las operaciones dentro del contexto español también han estado dirigidas contra organizaciones que proveen ciertos servicios esenciales, como el hospital privado San José, ubicado en Las Palmas de Gran Canaria; o Fruca Marketing, del sector de la alimentación, si bien en todo momento las operaciones se efectuaron conforme a los requerimientos establecidos por el grupo en relación con la disponibilidad de servicios esenciales.

En cualquier caso, dada la información precedente, el actor de ransomware LockBit y sus afiliados no parecen estar motivados por razones geopolíticas y geoestratégicas al momento de dirigir sus operaciones cibernéticas contra entidades españolas, teniendo en cuenta que el número de campañas identificado es ínfimo en comparación con la totalidad de incidentes totales de ransomware atribuidos a este actor de amenazas y, más aún, una vez constatado que no ha dirigido ninguna de sus campañas dentro del ámbito nacional contra organizaciones cuyo compromiso pudiese mermar o desestabilizar el conjunto de la sociedad y el funcionamiento de las instituciones y servicios esenciales para la nación.

Por otro lado, cabe señalar, además, que LockBit es la familia de ransomware que mayor afectación y amplitud ha logrado a nivel geográfico en 2022, habiendo producido impacto sobre 78 países diferentes, con especial focalización sobre Estados Unidos, principal adversario de Rusia; la mayor parte de los países europeos y regiones de América Central y del Sur, Indonesia y África, concordando estos últimos con la premisa señalada anteriormente relacionada con la predisposición de este actor de amenazas por dirigirse contra regiones u objetivos no ampliamente digitalizados, así como contra los rivales y adversarios principales de Rusia, lo que permite comprobar la animadversión contra sociedades occidentales y la presunta alineación de Bitwise Spider con el gobierno aún habiéndose desvinculado públicamente de la geopolítica y geoestrategia nacional. No obstante, teniendo en cuenta que los objetivos a los que se dirige este actor de amenazas no difieren en gran medida de las organizaciones de ámbito nacional reseñadas con anterioridad, se puede afirmar que la motivación principal de este grupo cibercriminal es la monetización, manteniendo un perfil bajo en relación con las organizaciones a las que se dirige para evitar la contundencia de las actuaciones internacionales policiales conjuntas que pudiesen dirigirse contra él en caso de realizar actividades de gran envergadura.

Ilustración 10 Mapa de afectación de LockBit (2022)

¡Y hasta aquí el artículo sobre el análisis del actor ransomware LockBit! Esperamos haber resuelto esas dudas iniciales y que haya sido de utilidad para todos vosotros.

No dudéis en compartirlo para que sea de utilidad a más personas.

¡Nos vemos pronto! :)