¡Hola, lectores!

Con motivo de la publicación del informe técnico que ha publicado recientemente la compañía sobre una nueva investigación en la que nuestros profesionales han analizado toda la información disponible sobre el actor ransomware Conti, hoy os traemos una nueva publicación en la que se profundiza en el análisis sobre este actor.

Conti se ha configurado como una de las familias predominantes en el escenario de las ciberamenazas de ransomware desde su surgimiento en diciembre de 2019, momento en el cual se identificaron las primeras trazas de actividad vinculadas con ella. Sin embargo, la plenitud de este ransomware concluiría a mediados del año 2022, tras la toma de decisiones desacertadas para el actor de amenazas que lo habría desarrollado.

Esta familia de ransomware ha empleado a lo largo del tiempo tácticas relacionadas con el modelo cibercriminal del Ransomware as a Service (RaaS), que establece una forma de afiliación a un servicio de uso de Conti instaurado por los actores de amenazas que lo desarrollan y generalmente difumina la atribución de los ciberataques e incrementa el grado de complejidad del entramado cibercriminal circundante a la ciberamenaza; y la doble extorsión, mediante la cual el actor de amenazas que realiza el ciberataque amenaza posteriormente con filtrar la información recopilada para provocar que la organización afectada finalmente escoja efectuar el pago exigido en concepto de rescate. Por consiguiente, su finalidad principal consiste en la monetización, ya que las acciones que se efectúan se realizan para incrementar las ganancias económicas del actor que desarrolla el ransomware. Para conseguirlo, durante el proceso de infección Conti hacía uso de distintos vectores de acceso que englobaban técnicas de ingeniería social, como campañas de phishing y enlaces a páginas web fraudulentas; exploits que aprovechaban distintas vulnerabilidades conocidas y servicios de escritorio remoto (Remote Desktop Protocol o RDP en inglés) expuestos.

Aunque el modelo de afiliación de RaaS atribuido a Conti impide realizar una identificación correcta de la totalidad de grupos cibercriminales que podrían haber hecho uso de este ransomware en campañas de ciberataques, existe una vinculación manifiesta entre esta familia de ransomware y el actor de amenazas proruso Wizard Spider, cuya actividad se remonta al año 2016. Este actor de amenazas, especializado en el desarrollo y ejecución de amenazas persistentes avanzadas (Advanced Persistent Threat o APT en inglés), es el responsable a su vez de los troyanos TrickBot y Emotet, así como del ransomware Ryuk, que, utilizados en conjunto, causaron estragos a nivel internacional durante varios años. En relación con este último, se ha considerado que Conti podría haberse desarrollado como sucesor de Ryuk, pues comparte con él parte de su código, debido a la disminución de eficacia que habría experimentado este último tras los análisis e investigaciones subyacentes al número de campañas en las que esta ciberamenaza se habría visto involucrada.

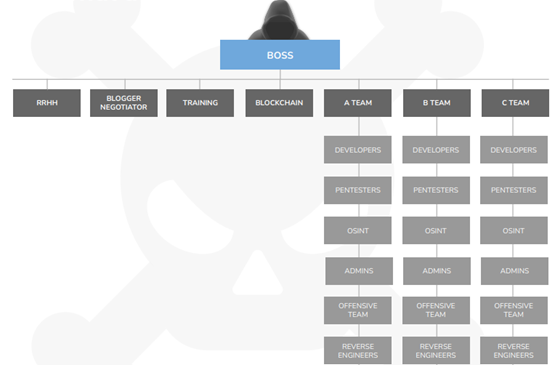

En relación con Wizard Spider y Conti por consiguiente, se ha estimado que este actor de amenazas habría estado compuesto por alrededor de entre 80 y 100 miembros en activo divididos en distintos equipos de ataque multifuncionales. Estos equipos aglutinarían a programadores, pentesters, especialistas en inteligencia de fuentes abiertas (OSINT), administradores de sistemas, expertos en ingeniería inversa, especialistas en blockchain, así como personal de recursos humanos y formadores encargados de la contratación, el reclutamiento y el entrenamiento de nuevos miembros, entre otros. Todos ellos estarían supeditados a una figura que se encontraría al frente de toda la organización, de acuerdo con la siguiente ilustración.

Ilustración 1 Organigrama actor de ransomware Conti

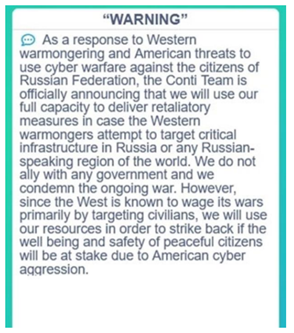

Con una estructura sólida que contiene altos niveles de especialización y jerarquización y con un modelo de afiliación ya consolidado, cabe preguntarse a qué razones pudo responder el inexorable declive de este actor de ransomware. A diferencia de otros grupos mayoritarios, como LockBit, Conti se posicionó abierta y favorablemente junto a Rusia tras el anuncio de la autodenominada operación militar especial que esta nación efectuó sobre Ucrania en febrero de 2022 y que ha derivado en el conflicto bélico europeo que aún continúa vigente en 2023. De este modo, el 27 de febrero de 2022 Conti lanzó a través de su página web oficial un comunicado en el que indicaba que, a pesar de afirmar no estar alineado con ningún gobierno, condenaba la guerra en curso y, por ende, dirigiría sus operaciones contra todo gobierno que actuase en contra de la población civil de habla rusa de cualquier región del mundo, sustentando este curso de acción en lo que este actor de amenazas denominaba “belicismo occidental”, pues consideraba que Estados Unidos habría estado difundiendo amenazas contra el conjunto de la ciudadanía rusa y contra sus infraestructuras críticas.

Ilustración 2 Comunicado de Conti a favor de Rusia y en contra de supuestas agresiones efectuadas desde Occidente

Ese mismo día se crearía un perfil en Twitter, @ContiLeaks, generado con la sola intención de socavar las actividades del grupo, filtrando a tal fin años de conversaciones internas del grupo, documentación y detalles de los monederos con los que se efectuaban los pagos por cada rescate e incluso el código fuente de la versión 3.0 de la carga útil de ransomware. La filtración condujo al inevitable detrimento de las operaciones de Conti, pues proporcionó a las autoridades información de incalculable valor sobre su funcionamiento interno y permitió estimar las ganancias económicas que había obtenido a lo largo del tiempo este actor de ransomware en 180 millones de dólares. De hecho, aún hoy continúan distribuyéndose partes de la filtración que tuvo lugar entre febrero y marzo de 2022, pues el pasado 30 de enero de 2023 se identificó nuevamente que el código del ransomware estaba siendo filtrado mediante Telegram, haciendo posible el diseño de ejecutables que permitían el cifrado y descifrado de archivos entre otra serie de acciones.

Ilustración 3 Perfil en Twitter denominado @ContiLeaks

Ilustración 4 Filtración del código fuente del ransomware Conti en Telegram

Por su parte, @ContiLeaks afirmó en una entrevista ser un investigador ucraniano independiente que trataba de socavar la actividad de Conti, si bien anteriormente se consideró que la filtración pudo deberse a una disputa interna del grupo acerca del apoyo público a Rusia. A finales de marzo este perfil dejaría de tener actividad, sin embargo, Conti no habría conseguido recomponerse del impacto de la filtración en ningún momento, hecho que además ha derivado en su disolución.

De hecho, desde el mes de mayo de 2022 no se ha identificado ninguna operación relacionada con Conti y tampoco con Wizard Spider, si bien se ha considerado que más que haberse producido una paralización completa en sus operaciones lo que habría tenido lugar es un proceso de escisión en nuevos actores de ransomware menos conocidos, como Karakurt, BlackByte, BlackBasta y Quantum, a los cuales indudablemente habrá que prestar atención en el futuro.

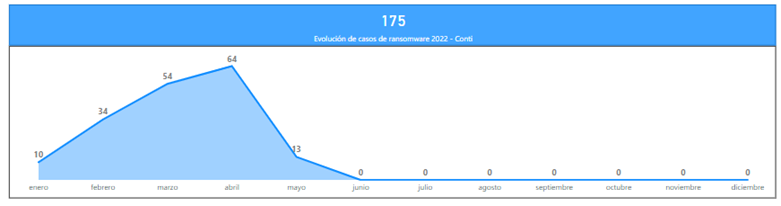

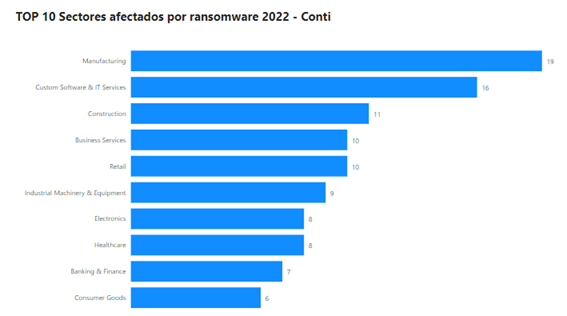

En el caso de Conti, con 175 operaciones exitosas solo en 2022 y habiéndose consolidado como la tercera familia mayoritaria de ransomware en el mismo periodo, mostraba, con anterioridad a su disolución, predisposición por actuar contra organizaciones de la industria manufacturera, las telecomunicaciones y tecnologías de la información (IT), la construcción, diversos servicios empresariales y el comercio minorista (retail), entre otros. Este hecho concuerda con la operativa general de los actores de ransomware, que habitualmente dirigen sus operaciones contra organizaciones de mediano tamaño no completamente digitalizados, con la excepción del sector IT. Sin embargo, en el caso de Conti y continuando la tendencia de Ryuk, que en 2021 logró amplia afectación sobre organizaciones públicas de alto impacto como el Servicio Público de Empleo Estatal (SEPE), también ha dirigido parte de sus campañas contra entidades del sector defensa y gubernamental, los servicios sociales, la sanidad y otras infraestructuras críticas públicas.

Ilustración 6 Afectación por sectores del actor de ransomware Conti (año 2022)

Dentro del ámbito nacional, se habría mantenido la tendencia anterior en relación con los ciberataques efectuados contra organizaciones españolas, con especial incidencia de operaciones dirigidas contra la construcción, entidades provenientes de los ámbitos legal y jurídico y organizaciones relacionadas con la fabricación de materiales industriales y de conducción. Paralelamente, Conti habría logrado afectación sobre organizaciones de alto impacto e infraestructuras críticas como Aigües de Terrassa, una organización del ámbito público local de la ciudad de Terrasa que se configura como responsable directo de la gestión del agua en la región y que habría sido duramente atacada por este ransomware en agosto del año 2020. En la misma línea, otras operaciones de Conti habrían estado dirigidas contra la Universidad de Córdoba en 2021 o en octubre del mismo año contra la organización farmacéutica Alter, atentando directamente contra otros dos servicios esenciales de cualquier nación como son la educación y el desarrollo y distribución de productos y medicamentos farmacéuticos o sanitarios.

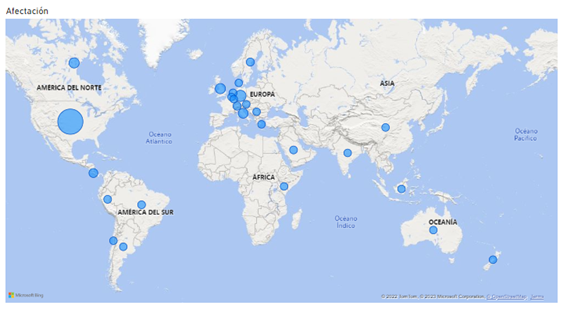

A nivel internacional, su alineación con Rusia es manifiesta al observarse que prácticamente la mitad (47%) de los ciberataques que Conti efectuó en 2022 se dirigieron contra su principal adversario, Estados Unidos, y engrosando la otra mitad de las operaciones de este ransomware contra el corazón de Europa, con especial afectación sobre Alemania, Reino Unido o Italia, entre otros.

Ilustración 7 Mapa de afectación de Conti (2022)

En suma, si bien es altamente probable que tanto Conti como Wizard Spider no vuelvan a presentar actividad en el ciberespacio bajo esa misma denominación próximamente, no se puede afirmar el mismo hecho en relación con sus grupos subsidiarios. En este sentido, existe la posibilidad de que los actores de ransomware Karakurt, BlackByte, BlackBasta y Quantum, a los que presuntamente se han adscrito y disgregado los exmiembros de Conti, incrementen paulatinamente sus campañas de ciberataques, de lo que se presupone a su vez que muy probablemente los objetivos a los que se dirijan sean similares.

Dentro del ámbito nacional, el creciente posicionamiento de España frente al conflicto bélico entre Ucrania y Rusia favorable al primero, sumado a las tensiones existentes en el Mediterráneo entre la nación y países como Marruecos y Argelia, presumiblemente provocará que aquellos actores de amenazas de cualquier índole alineados con Rusia, como el grupo hacktivista Killnet, continuarán dirigiendo sus operaciones contra organizaciones españolas e incluso incrementarán su impacto sobre la nación, aunando de este modo la consecución de objetivos económicos y geopolíticos. En relación con las operaciones de ransomware, resulta previsible considerar que los actores subsidiarios de Conti, que probablemente también mostrarán cierta afinidad con Rusia al estar compuestos por los mismos miembros, continuarán dirigiendo el grueso de sus operaciones contra organizaciones estadounidenses y países europeos alineados con Ucrania, entre los que se encuentra España. En tal sentido, resulta factible considerar que las organizaciones de ámbito nacional más atacadas serán, por un lado, aquellas de mediano tamaño que permitan la consecución de los objetivos económicos habituales del ransomware; mientras que, por otro lado, las operaciones cibernéticas igualmente se dirigirán contra organizaciones que proporcionan servicios esenciales, como aquellas relacionadas con los recursos energéticos, hídricos o petrolíferos, así como contra la sanidad y la educación.

¡Y aquí termina este artículo acerca del análisis del actor ransomware Conti! Si os ha gustado y resultado de utilidad, os agradeceríamos mucho que lo compartierais ;)

¡Nos vemos en el próximo post!