Última publicación

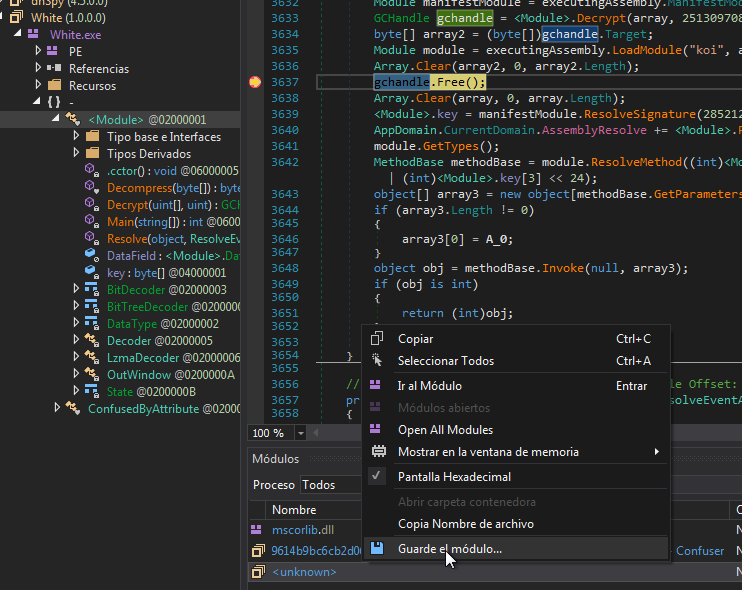

(F)CVE-2024-00001 – Físico. Nuevo bypass…

¡Hola lectores! En este artículo exploraremos el concepto de "bypass"…

La nube como escenario de…

¡Hola, lectores! Hace una década, el número de usuarios que…

Implicaciones de la ciberseguridad en…

¡Hola lectores! Recién comenzada la campaña de declaración de la…