¡Buenas a todos!

En este post vamos a remarcar la importancia que se ha de tener a la hora de securizar entornos OT, que en la mayoría de los casos, se suelen compartir con entornos IT, que es donde tenemos expuesto más riesgo hacia internet.

Por ello, el objetivo de este artículo es dar unas pautas o resaltar aquellos puntos más débiles de nuestras infraestructuras y cómo protegerlos, en este caso los entornos OT o sistemas industriales.

En primer lugar, vamos a hacer una introducción sobre ¿por qué debemos tener en cuenta tanto los entornos OT?

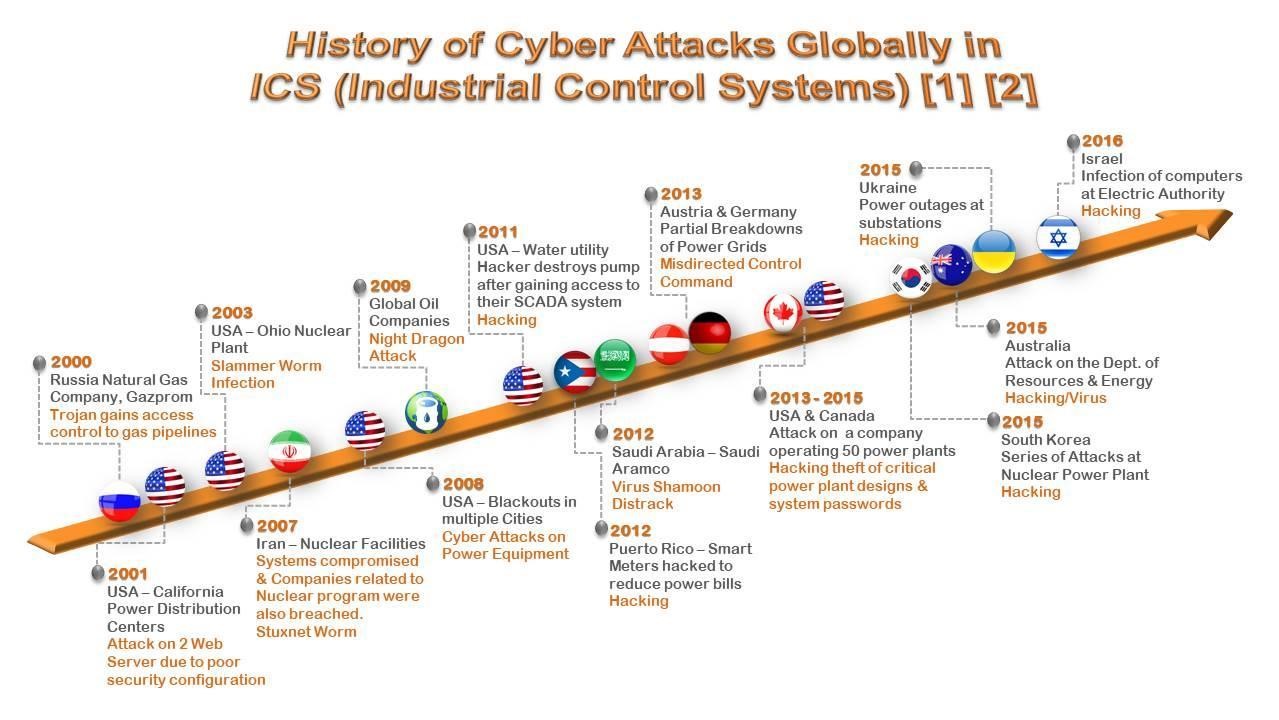

A lo largo de los años hemos tenido un número ascendente de casos de ataques a entornos industriales y algunos de ellos con mucha trascendencia, ya que los entornos atacados pueden suponer peligro para miles o millones de personas, como pueden ser centrales nucleares o similares.

Como muestra el esquema anterior, contamos con los años 2000 donde ataques afectaron a depósitos de gas o distribuidoras eléctricas, este tipo de ataques eran malwares tipos troyanos o gusanos que por algún motivo terminaron dentro de algunos de los servidores de las compañías.

Pero a medida que nos acercamos a los años 2016 se habla de ataques de hacking, es decir, ataques dirigidos a ciertas infraestructuras con el fin de causar algún mal como puede ser apagones eléctricos en el mejor de los casos, ya que también podemos ver que algunos afectaron a centrales nucleares como en Corea del Sur, pudiendo haber llegado a males mayores.

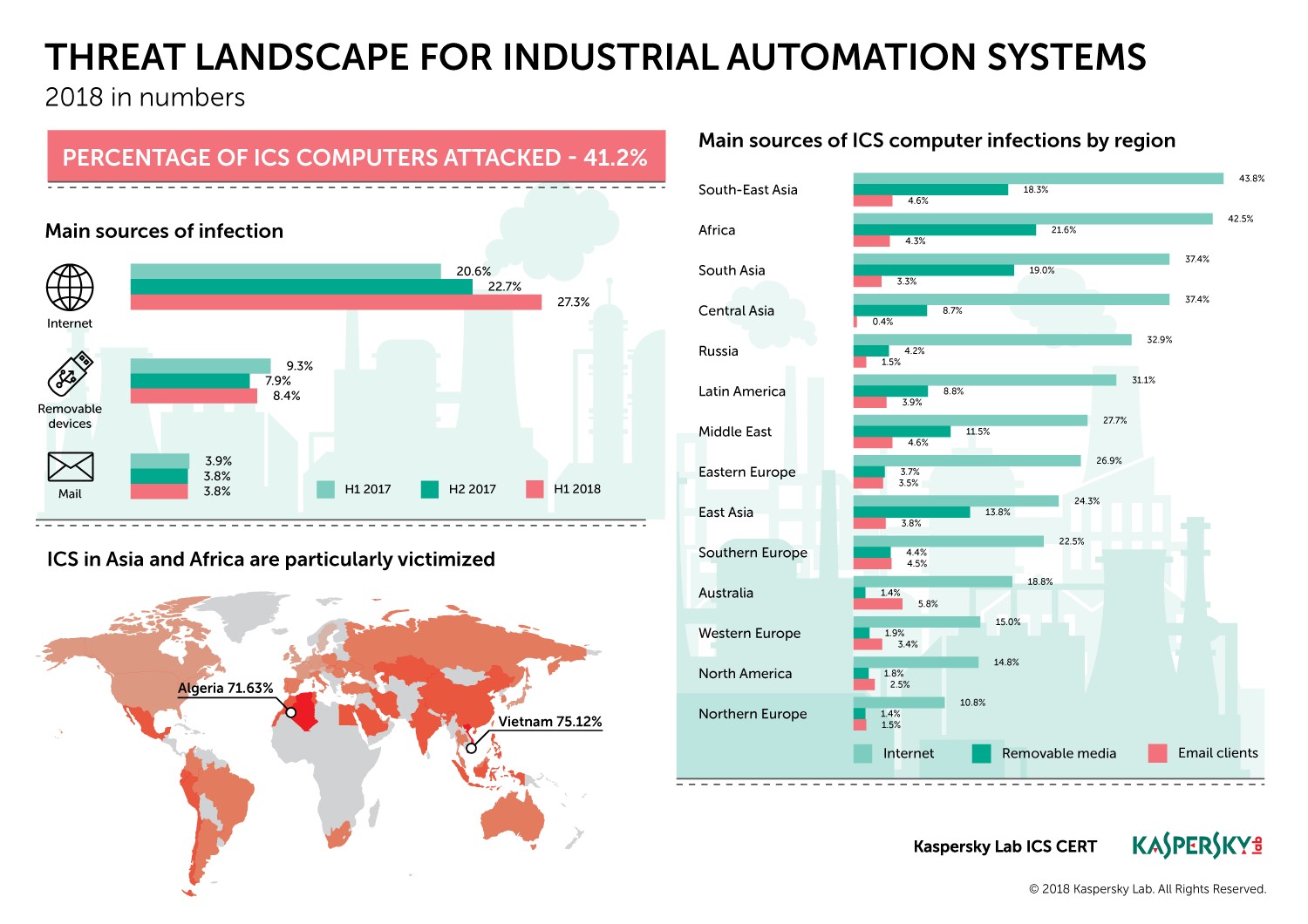

También añadimos información de la compañía Kaspersky en la que podemos observar claramente que este tipo de ataques cada vez son más dirigidos a ciertas compañías y los vectores de entrada pueden ser un phishing o similares. Si analizamos el diagrama de la derecha podemos ver claramente que la mayoría de los ataques detectados han sido realizados a través de un vector expuesto a internet.

Como sabemos, el eslabón más débil en nuestro sistema suelen ser aquellos sistemas que son característicos del entorno industrial, que supone en la mayoría de los casos la parte de recurso o producción más grande.

Y… ¿por qué ponemos foco en estos activos? Porque suelen ser máquinas diseñadas con software desactualizado o antiguo que llevan tiempo en nuestra compañía, con lo que lleva importantes vulnerabilidades asociadas a las mismas. Es por eso, por lo que debemos tener en cuenta que un simple barrido de puertos que pueda realizar un atacante en nuestra red puede provocar que uno de estos sistemas, débiles en la mayoría de los casos, se pueda bloquear o apagar en algún caso con el riesgo que esto supone.

Como podemos comprobar anteriormente, según datos y tipos de ataques sobre los que tenemos información de ciberataques conocidos sabemos que uno de los principales focos de entrada es internet.

¿A qué se debe esto? A una mala segmentación de la red y publicar activos críticos expuestos a internet directamente.

¿Otros vectores de entrada? Aunque no se tenga ningún activo del entorno industrial expuesto a internet, si tenemos mezcladas las zonas de IT y OT, donde en la zona IT podemos tener algún activo con la necesidad de publicar hacia Internet y que puede ser vulnerable. Por ejemplo, nuestra página web corporativa.

En este post nos centramos en explicar algunas recomendaciones para aplicar en la infraestructura que administramos o auditamos con el fin de conseguir que la misma sea más segura.

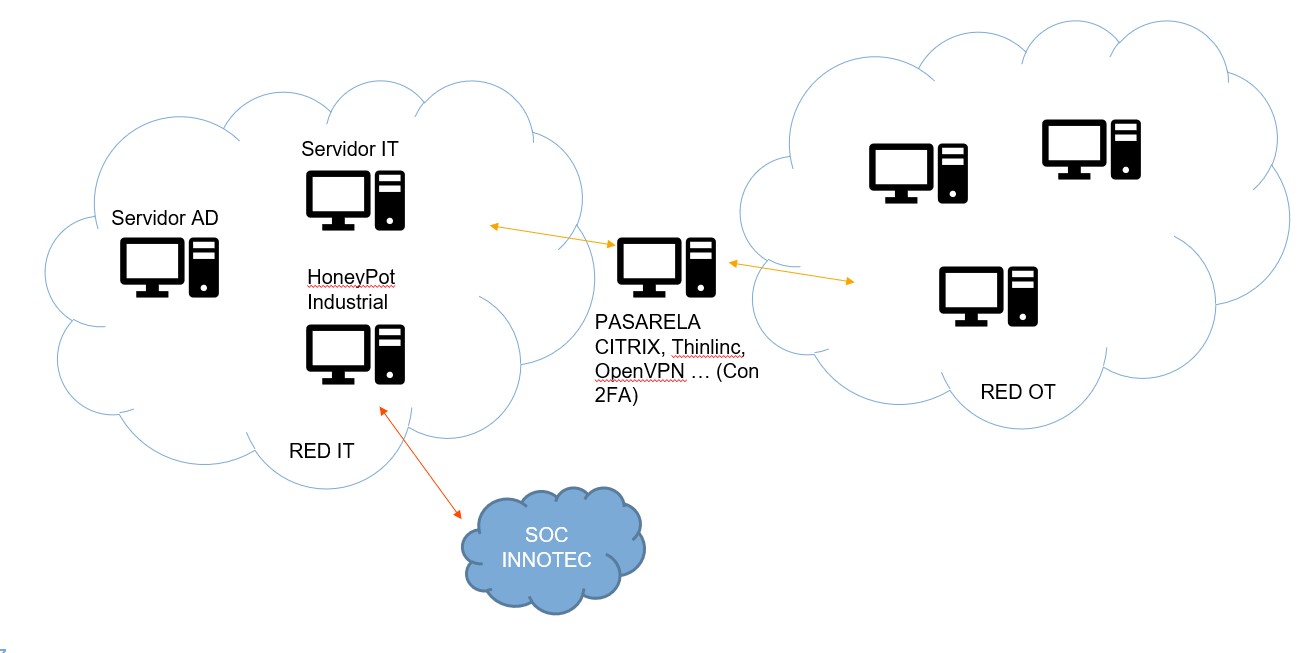

En primer lugar, os vamos a mostrar un esquema (recomendación) de cómo podemos tener configurada nuestra red o una buena práctica de cómo podemos segmentar nuestra red para separar las zonas IT y OT, siempre usando un mismo conducto.

En la zona IT hemos introducido un nuevo elemento conocido como honeypot, este elemento se introduce en muchas infraestructuras para que sea un activo con mucho exposición y a su vez un objetivo claro para un atacante. Al recibir los ataques en este tipo de dispositivos, nos permite analizar los tipos de ataques que se están recibiendo en nuestra red y además como una alerta temprana para evitar que lleguen a algunos sistemas críticos.

Vamos a mostrar durante este post varios tipos de honeypots, donde algunos de ellos que se han conseguido desplegar en nuestras infraestructuras para ver qué tipo de servicios levanta para que un atacante pueda acceder. Todo ello, se ha realizado gracias a la guía de Incibe acerca de cómo implantar HoneyPot industriales y que podemos consultar en el siguiente enlace:

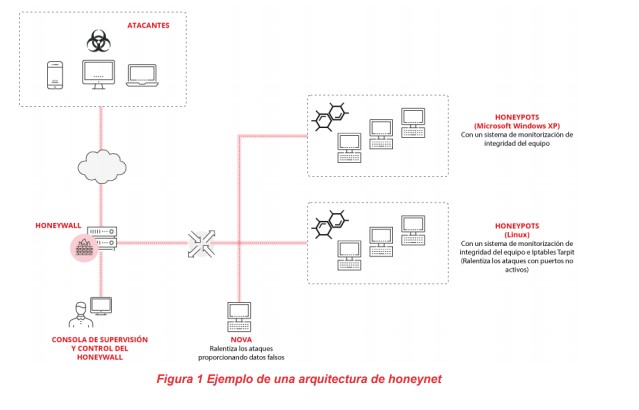

Si seguimos la guía podemos ver algunas recomendaciones que nos proporciona INCIBE, por ejemplo, una que nos resultó interesante, fue sobre cómo montar una arquitectura de Honeypots, o simplemente crear una red aislada para este tipo de artefactos:

Dentro de este esquema se nos menciona un elemento que es un HoneyWall, donde podemos implementar un sistema de IDS en el que se van a registrar todo estos posibles ataques y accesos a nuestra arquitectura de red para honeypots.

Para implementar un sistema gratuito que nos sirve como HoneyWall y que nos cree estos registros podemos usar por ejemplo: Snort https://www.snort.org/

Todos estos logs generados en este tipo de sistemas, pueden ser usados en sistemas de SIEM o debemos tener un equipo de respuesta a incidente, en este caso desde Entelgy Innotec Security ofrecemos este tipo de servicios de SmartSOC a sistemas críticos o de carácter industrial.

Nuestro SmartSOC combina inteligencia y tecnología que nos permite ofrecer servicios y soluciones de ciberseguridad eficaces contra las amenazas que pueden comprometer la seguridad de una organización.

Esperamos que os guste este post y pronto lanzaremos la segunda parte para explicaros el fantástico mundo de cómo crearos vuestro propio honeypot industrial.